Descripción

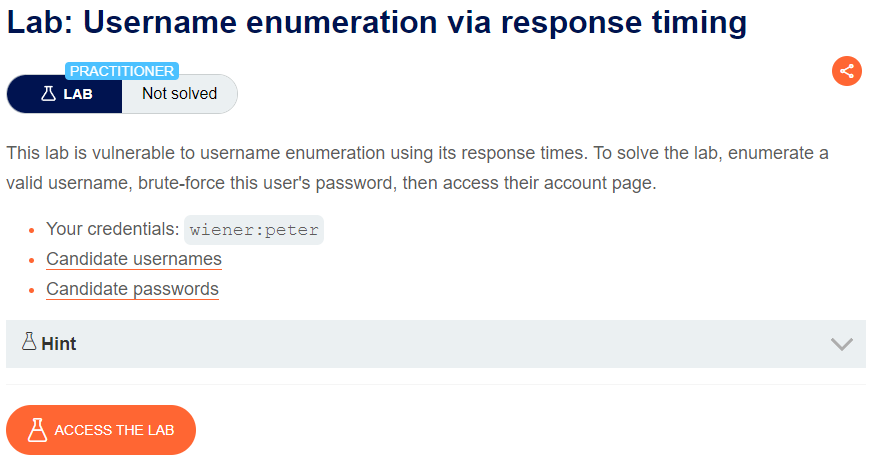

This lab is vulnerable to username enumeration using its response times. To solve the lab, enumerate a valid username, brute-force this user’s password, then access their account page.

Your credentials: wiener:peter

Username enumeration via response timing writeup

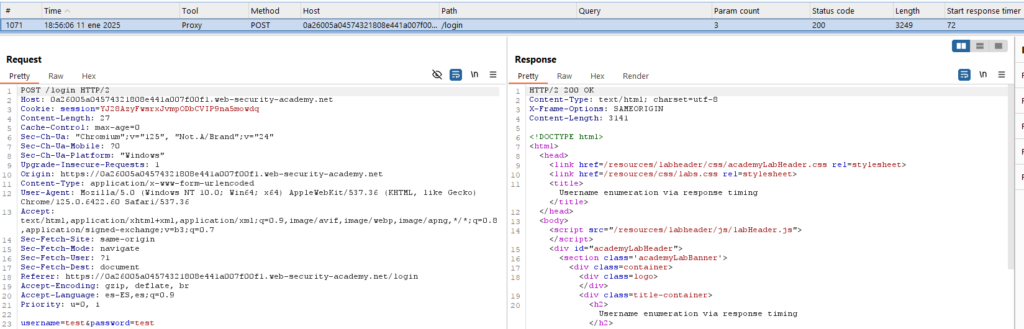

Entraremos en ‘My account’ y capturaremos una petición de inicio de sesión con datos aleatorios:

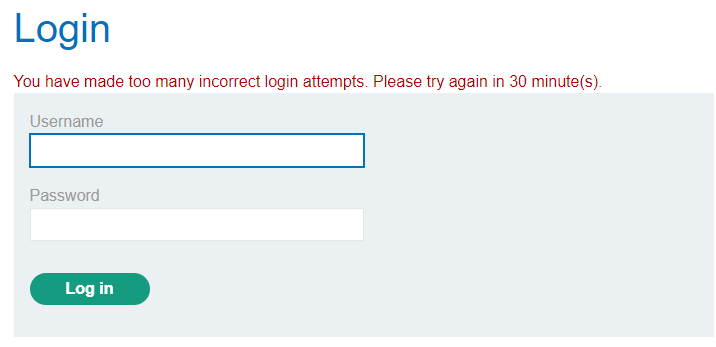

Si intentamos iniciar sesión más veces, nos saltará este error:

Esto lo podremos evitar con el atributo ‘X-Forwarded-For’ y un valor aleatorio. Llevaremos la petición de login al ‘Intruder’ con Ctrl + I o Click derecho -> Send to Intruder. Allí tendremos la siguiente configuración:

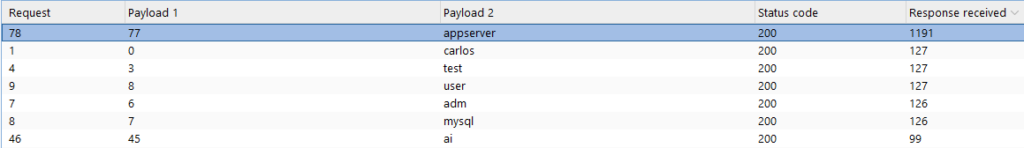

Usaremos el ataque ‘Pitchfork’, que permite iterar a lo largo de dos listas a la vez, en este caso, el payload 1 tendrá una lista de números del 1 al 100, el payload 2 tendrá una lista de los posibles usuarios.

Nota: Se ha usado como contraseña 255 ‘a’, para ralentizar al servidor en el caso de que encuentre al usuario y tenga que realizar operaciones con ella.

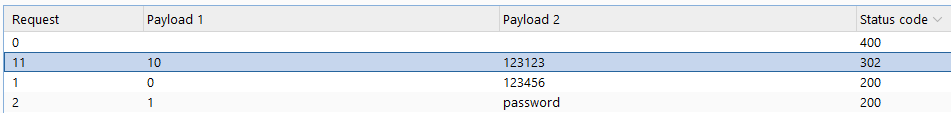

El resultado, tras ordenar de mayor a menor por ‘Response received’, es el siguiente:

Con lo cual, podemos suponer que el usuario es ‘appserver’. Cambiaremos el ataque para realizar ahora la fuerza bruta:

Obteniendo una redirección en la contraseña ‘123123’. Nos llevaremos ahora la petición al ‘Repeater’, introduciremos otro valor en ‘X-Forwarded-For’ y la enviaremos. Una vez que recibamos la respuesta le daremos click derecho en ‘Response’ -> Show response in browser. Copiaremos el enlace y lo abriremos en el navegador, completando así el laboratorio:

Nota: Este último paso es necesario para superar el bloqueo de IP impuesto por la aplicación.