Descripción

This lab is vulnerable to username enumeration and password brute-force attacks. It has an account with a predictable username and password, which can be found in the following wordlists:

To solve the lab, enumerate a valid username, brute-force this user’s password, then access their account page

Username enumeration via different responses writeup

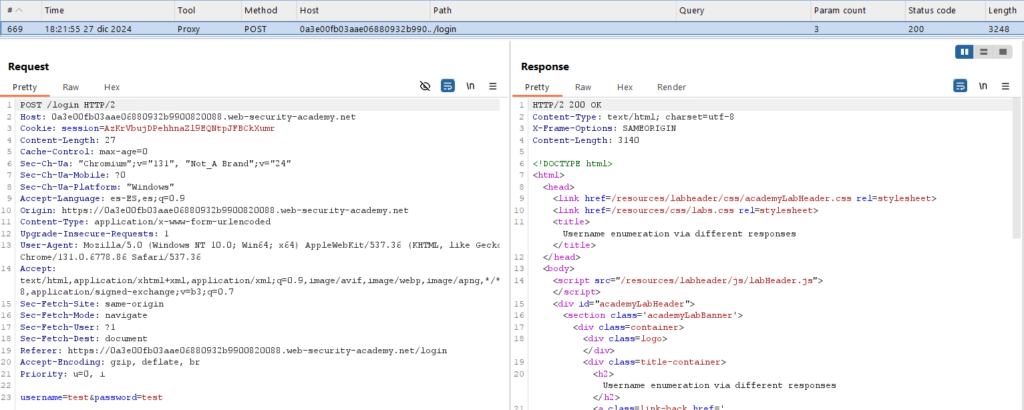

Al entrar veremos un blog. Iremos a ‘My account’ y probaremos con un usuario y contraseña incorrectos, como ‘test’ y ‘tests’. Capturaremos esta petición en el ‘Logger’, deberá tener este aspecto:

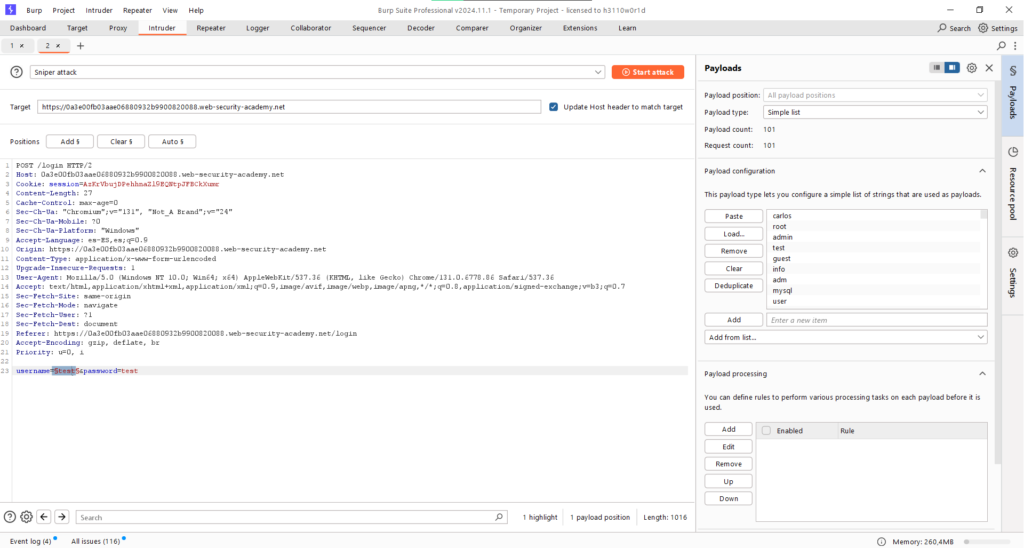

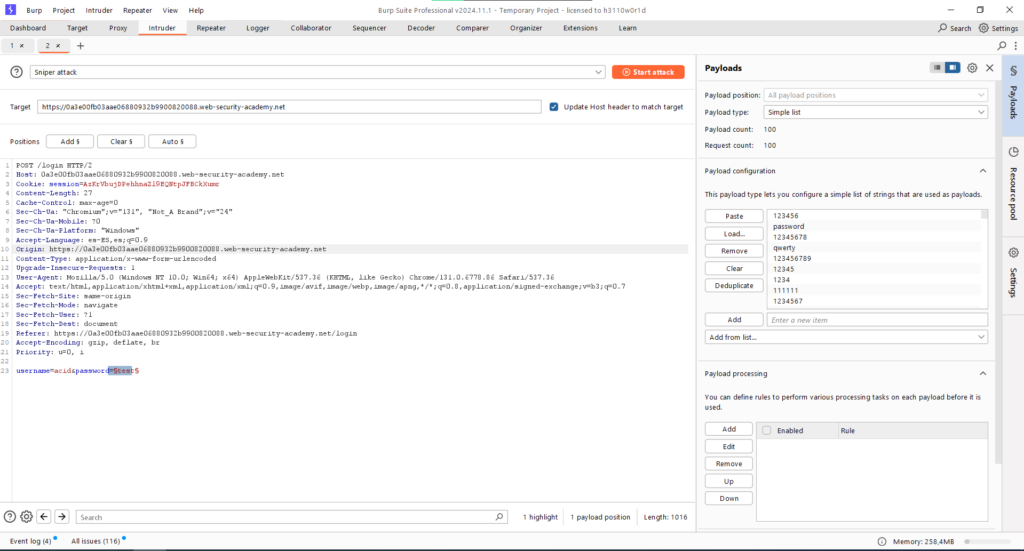

La llevamos al ‘Intruder’ con Ctrl + I o Click derecho -> Send to Intruder. Ahí pondremos el selector sobre el ‘test’ de ‘username’ y realizaremos un ‘Sniper attack’ con la primera lista que nos proporciona el laboratorio. La configuración será la siguiente:

Una vez finalizado el ataque, ordenaremos por ‘length’ y encontraremos un resultado distinto, en este caso ‘acid’, cuyo mensaje es que a contraseña es incorrecta:

Modificamos ahora la petición, colocamos el valor de ‘acid’ en el parámetro ‘username’ y ponemos el selector en el ‘test’ de password. También limpiamos la lista de payloads e introducimos la de contraseñas:

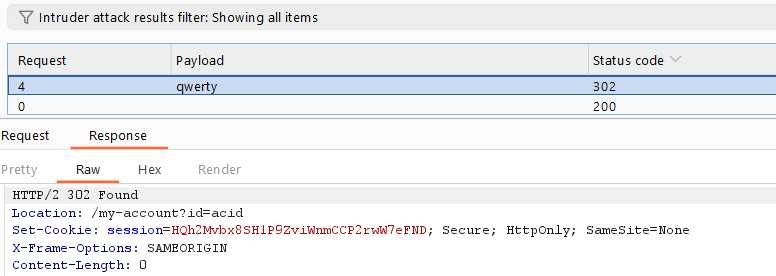

Esta vez ordenaremos por ‘Status code’. En este caso el código 302 nos indicará que se ha encontrado un usuario con ese nombre y contraseña:

Nota: Se podría haber hecho todo el ataque en una única interacción, pero habría causado más ruido en el servidor y llevado más tiempo.

Volveremos al laboratorio e iniciaremos sesión en ‘My account’ con el usuario ‘acid’ y la contraseña ‘qwerty’, completando así el laboratorio: