Descripción

This lab is vulnerable to username enumeration. It uses account locking, but this contains a logic flaw. To solve the lab, enumerate a valid username, brute-force this user’s password, then access their account page.

Username enumeration via account lock writeup

Este laboratorio es parecido al anterior (Broken brute-force protection, IP block), salvo que en este caso sólo se nos bloqueará la IP en el caso de que hagamos un ataque de fuerza bruta sobre un usuario que exista.

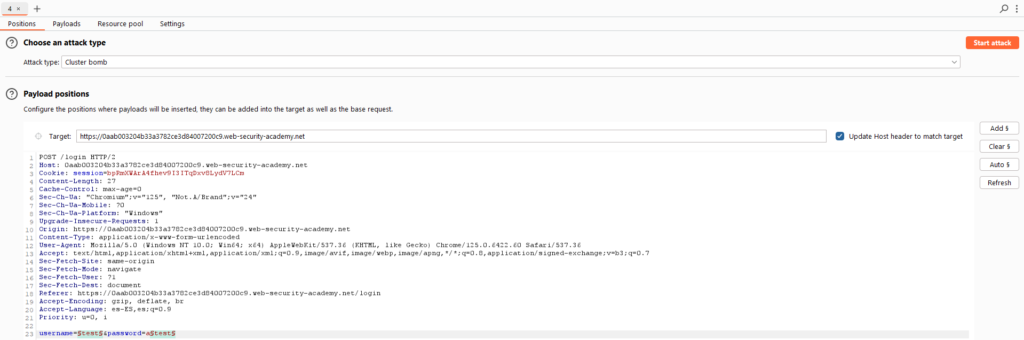

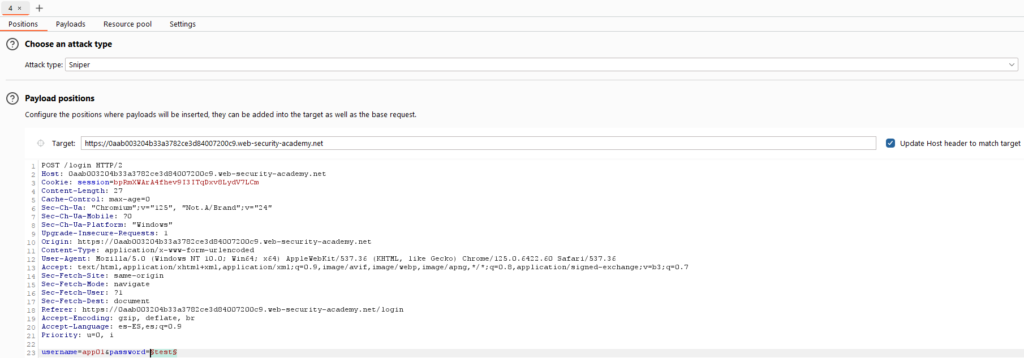

Capturaremos un inicio de sesión y usaremos en el ‘Intruder’ la siguiente combinación:

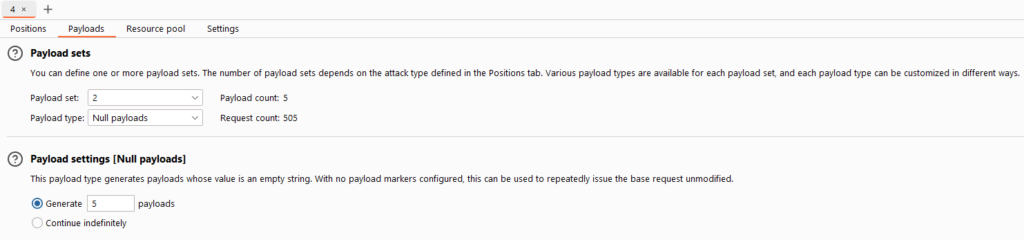

En el payload 1 pondremos la lista de usuarios, en el segundo, ‘Null payloads’ y que se envíen 5 veces:

Nota: En la contraseña se envía una ‘a’, que está fuera de los símbolos de SS para evitar un error 400.

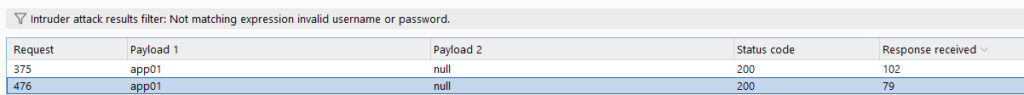

Realizaremos en el resultado una búsqueda negativa, para que nos muestre los resultados que no contienen ‘Invalid username or password.’:

Ya tenemos el usuario ‘app01’, modificamos el ataque:

Nota: Es importante borrar la ‘a’ de antes.

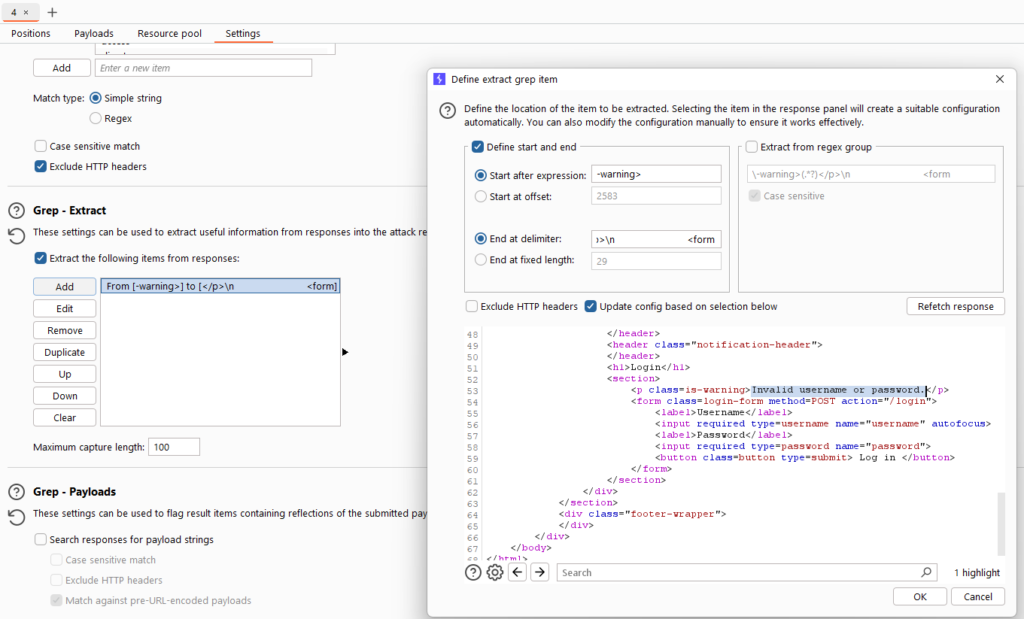

En ‘Settings’, en Grep – Extract, marcaremos lo siguiente:

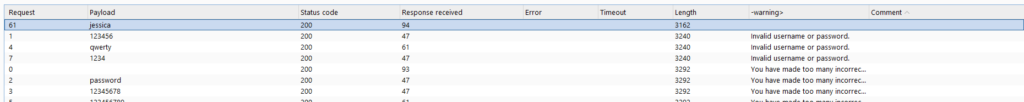

Y cambiaremos los nombres de usuario por la lista de contraseñas proporcionada en ‘Payloads’. Al finalizar el ataque, veremos lo siguiente:

Para la contraseña ‘jessica’ no ha saltado ningún error. Esperaremos un minuto e iniciaremos sesión con el usuario ‘app01’ y la contraseña ‘jessica’. Completando así el laboratorio: