Descripción

This lab uses a serialization-based session mechanism and is vulnerable to privilege escalation as a result. To solve the lab, edit the serialized object in the session cookie to exploit this vulnerability and gain administrative privileges. Then, delete the user carlos.

You can log in to your own account using the following credentials: wiener:peter

Modifying serialized objects writeup

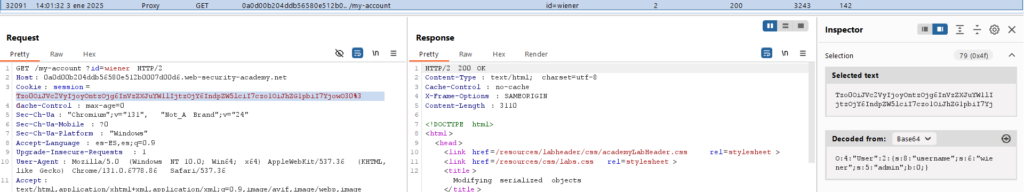

Iniciamos sesión en ‘My account’ con el usuario ‘wiener’ y la contraseña ‘peter’. Capturamos la petición al recargar la página y examinamos la cookie de sesión:

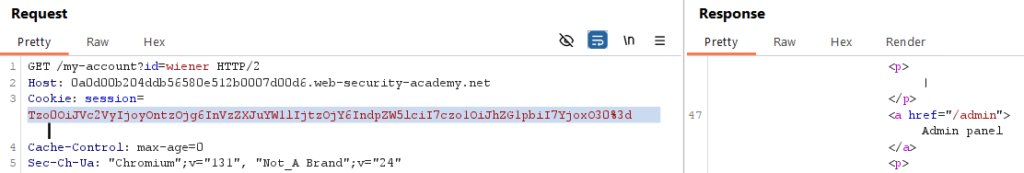

Al seleccionarla Burp Suite ya nos muestra que se encuentra codificada en Base64 y que posee un campo llamado ‘admin’ que tiene el valor 0. Nos llevaremos la petición al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater. Allí cambiaremos el valor de ‘admin a ‘1’. Ahora al enviar la petición aparecerá el ‘Admin panel’:

Cambiaremos la ruta a ‘/admin’ y dentro encontraremos el endpoint habilitado de ‘/admin/delete?username=carlos’. Al cambiar la URL a este endpoint y enviar la solicitud completaremos el laboratorio.