Descripción

This lab contains a DOM-based cross-site scripting vulnerability in the submit feedback page. It uses the jQuery library’s $ selector function to find an anchor element, and changes its href attribute using data from location.search.

To solve this lab, make the «back» link alert document.cookie.

DOM XSS in jQuery anchor href attribute sink using location.search source writeup

Al entrar encontraremos un blog:

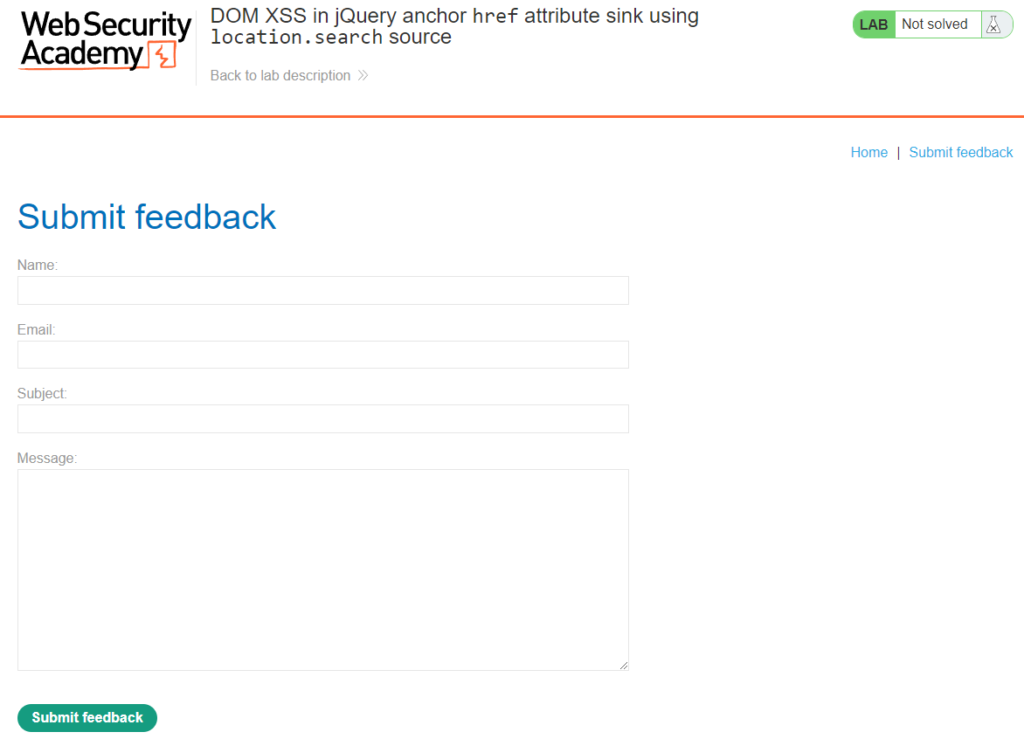

Vamos a la página de ‘Submit feedback’ y encontraremos el formulario:

Explorando el código fuente de la página con Ctrl + U o Click derecho -> Ver código fuente de la página encontramos la siguiente función:

Esta función realiza lo siguiente:

- Espera a que se cargue la página entera para funcionar: $(function()

- Busca en la página el elemento con el id ‘backlink’ $(‘#backlink’)

- Le cambia su atributo ‘href’ por el parámetro ‘returnPath’ de la URL.

Para poder imprimir la cookie de sesión tendremos que insertar en la URL el siguiente código:

javascript:alert(document.cookie)Quedando la URL tal que así:

https://0a2100cd0450ee398a3d821f00f700e2.web-security-academy.net/feedback?returnPath=javascript:alert(document.cookie)Completando así el laboratorio al entrar: