Descripción

This lab contains a path traversal vulnerability in the display of product images.

The application blocks input containing path traversal sequences. It then performs a URL-decode of the input before using it.

To solve the lab, retrieve the contents of the /etc/passwd file.

File path traversal, traversal sequences stripped with superfluous URL-decode writeup

Al iniciar el laboratorio encontraremos una tienda online:

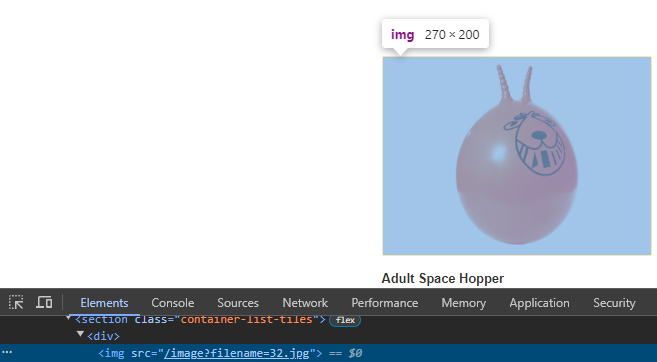

De nuevo, exploramos las imágenes con el inspeccionador de elementos de Chromium y vemos cómo se realiza la carga:

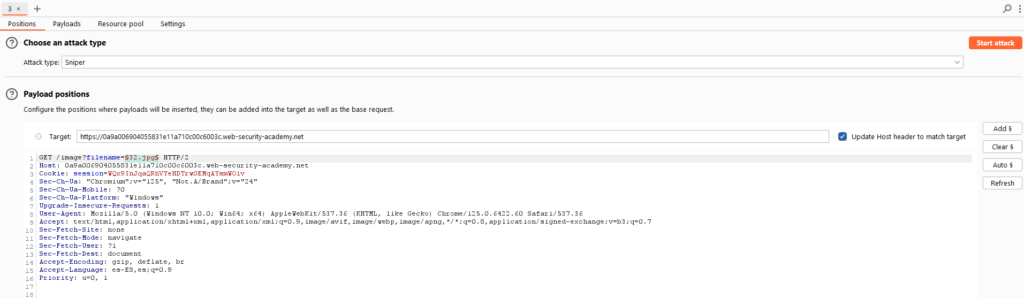

Copiamos la URL de la imagen y la anexionamos al final de la URL del laboratorio. Una vez accedamos, interceptamos la petición en el Logger de Burp Suite y la enviamos al Intruder con Ctrl + I o Click derecho -> Send to Intruder, dado que esta vez usaremos una lista de posibles valores en vez de intentar averiguar por lógica la URL correcta:

Primero, con el botón de ‘Add S’, señalamos la imagen. Con esto sustituiremos ’32.jpg’ por todas las combinaciones de nuestra lista

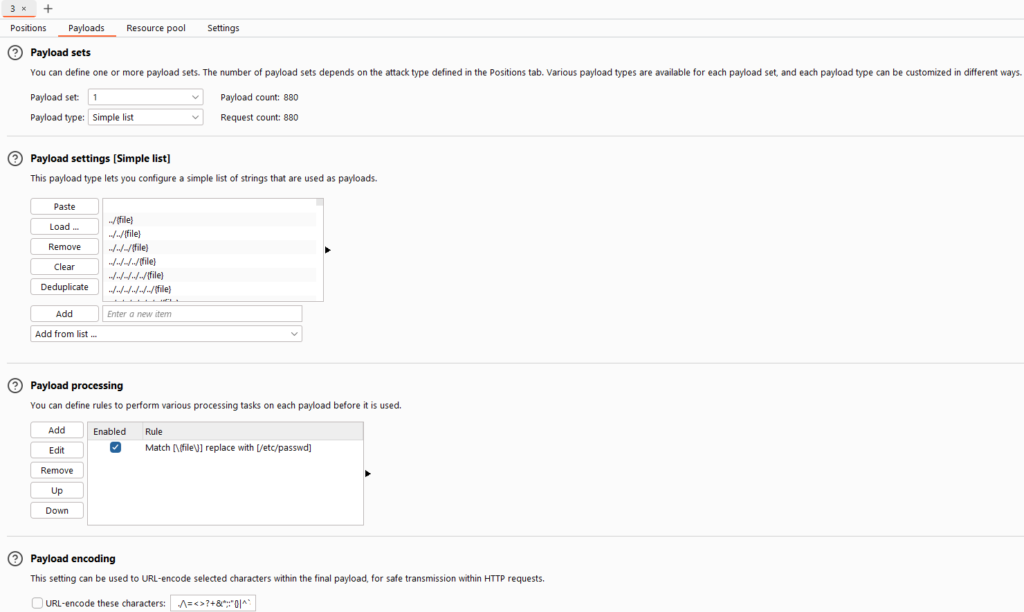

Segundo, en ‘Payloads’ Iremos a ‘Add from list’ y seleccionaremos ‘Fuzzing – path traversal (single file)’. Esto dará al ataque todas las combinaciones que probar.

Tercero, añadiremos en ‘Payload processing’ Una regla de ‘Match/replace’, donde:

- Match regex: \{file\}

- Replace with: /etc/passwd

Configurando así el ataque.

Por último, desactivaremos la casilla de ‘URL encode these characters’, puesto que ya nuestra lista tiene las posibilidades sin codificar y codificadas. El resultado debe ser tal que así:

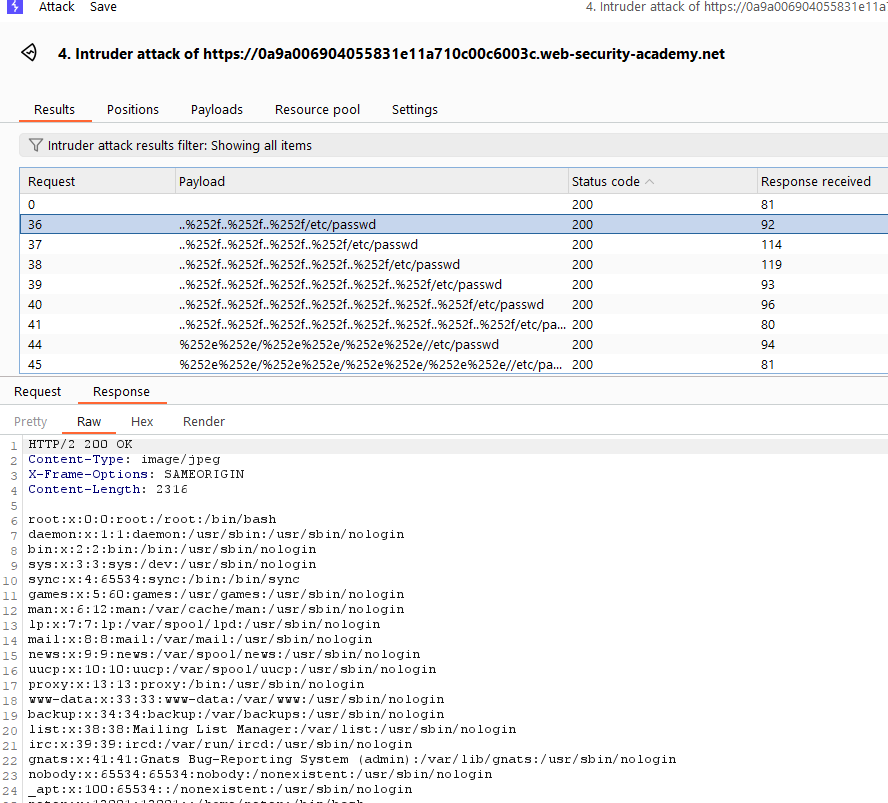

Al pulsar en ‘Start attack’, esperar a que finalice y ordenar por ‘Status code’ de menor a mayor obtendremos el contenido del archivo:

Y con esto habremos resuelto el laboratorio: